Πώς να αποσυσκευάσετε αρχεία που έχουν μολυνθεί με ιό ransomware. Ανάκτηση αρχείων μετά από ιό ransomware

Ένα από τα πιο προβληματικά κακόβουλα προγράμματα σήμερα είναι ένας Trojan, ή ιός, που κρυπτογραφεί αρχεία στη μονάδα δίσκου ενός χρήστη. Μερικά από αυτά τα αρχεία μπορούν να αποκρυπτογραφηθούν, αλλά άλλα δεν μπορούν ακόμη να αποκρυπτογραφηθούν. Στο άρθρο θα περιγράψω πιθανούς αλγόριθμους δράσης και στις δύο περιπτώσεις, καθώς και μέσα προστασίας από ransomware.

Υπάρχουν αρκετές τροποποιήσεις αυτού του ιού (και εμφανίζονται συνεχώς νέες), αλλά η γενική ουσία της εργασίας συνοψίζεται στο γεγονός ότι μετά την εγκατάσταση στον υπολογιστή σας, το έγγραφο, η εικόνα και άλλα δυνητικά σημαντικά αρχεία κρυπτογραφούνται με μια αλλαγή στο επέκταση και διαγραφή των αρχικών αρχείων, μετά την οποία λαμβάνετε ένα μήνυμα που δηλώνει ότι όλα τα αρχεία σας έχουν κρυπτογραφηθεί και για να τα αποκρυπτογραφήσετε πρέπει να στείλετε ένα συγκεκριμένο ποσό στον εισβολέα.

Τι να κάνετε εάν όλα τα σημαντικά δεδομένα σας είναι κρυπτογραφημένα

Αρχικά, μερικές γενικές πληροφορίες για όσους αντιμετωπίζουν την κρυπτογράφηση σημαντικών αρχείων στον υπολογιστή τους. Εάν σημαντικά δεδομένα στον υπολογιστή σας έχουν κρυπτογραφηθεί, τότε πρώτα απ 'όλα, μην πανικοβληθείτε.

Εάν έχετε μια τέτοια ευκαιρία, από το δίσκο του υπολογιστή στον οποίο εμφανίστηκε το ransomware, αντιγράψτε κάπου σε μια εξωτερική μονάδα δίσκου (μονάδα flash) ένα παράδειγμα αρχείου με το αίτημα κειμένου του εισβολέα για αποκρυπτογράφηση, συν ένα αντίγραφο του κρυπτογραφημένου αρχείου και, στη συνέχεια, , Εάν είναι δυνατόν, απενεργοποιήστε τον υπολογιστή σας ώστε ο ιός να μην μπορεί να συνεχίσει να κρυπτογραφεί δεδομένα και εκτελέστε τις υπόλοιπες ενέργειες σε άλλον υπολογιστή.

Το επόμενο βήμα είναι να χρησιμοποιήσετε τα υπάρχοντα κρυπτογραφημένα αρχεία για να μάθετε ποιος τύπος ιού κρυπτογραφεί τα δεδομένα σας: για μερικά από αυτά υπάρχουν αποκρυπτογραφητές (θα αναφέρω μερικά εδώ, μερικά αναφέρονται στο τέλος του άρθρου), για κάποιους - όχι Ακόμη. Αλλά ακόμα και σε αυτήν την περίπτωση, μπορείτε να στείλετε παραδείγματα κρυπτογραφημένων αρχείων σε εργαστήρια προστασίας από ιούς (Kaspersky, Dr. Web) για μελέτη.

Πώς ακριβώς να μάθετε; Αυτό μπορεί να γίνει χρησιμοποιώντας το Google αναζητώντας συζητήσεις ή τύπο ransomware ανά επέκταση αρχείου. Οι υπηρεσίες έχουν επίσης αρχίσει να εμφανίζονται για να καθορίζουν τον τύπο του ransomware, για παράδειγμα, https://id-ransomware.malwarehunterteam.com/ (αν και δεν ξέρω πόσο καλά λειτουργεί για παραλλαγές του ιού στη ρωσική γλώσσα, αλλά είναι αξίζει μια δοκιμή δίνοντας στην υπηρεσία ένα παράδειγμα κρυπτογραφημένου αρχείου - Sample Encrypted File).

Αφού προσδιορίσετε τον τύπο του κρυπτογραφητή, εάν τα καταφέρετε, προσπαθήστε να βρείτε ένα βοηθητικό πρόγραμμα για την αποκρυπτογράφηση αυτής της παραλλαγής χρησιμοποιώντας ερωτήματα όπως: Encryptor_type Decryptor. Τέτοια βοηθητικά προγράμματα είναι δωρεάν και παράγονται από προγραμματιστές προστασίας από ιούς, για παράδειγμα, πολλά από αυτά τα βοηθητικά προγράμματα μπορούν να βρεθούν στον ιστότοπο της Kaspersky https://support.kaspersky.ru/viruses/utility (άλλα βοηθητικά προγράμματα είναι διαθέσιμα προς το τέλος του άρθρου). Και, όπως ήδη αναφέρθηκε, μη διστάσετε να επικοινωνήσετε με τους προγραμματιστές προστασίας από ιούς στα φόρουμ τους ή μέσω email για υποστήριξη.

Δυστυχώς, όλα αυτά δεν βοηθούν πάντα και δεν υπάρχουν πάντα αποκρυπτογραφητές αρχείων που λειτουργούν. Σε αυτή την περίπτωση, τα σενάρια είναι διαφορετικά: πολλοί πληρώνουν τους επιτιθέμενους, ενθαρρύνοντάς τους να συνεχίσουν αυτή τη δραστηριότητα. Ορισμένοι χρήστες βοηθούνται από προγράμματα για την ανάκτηση δεδομένων στον υπολογιστή τους (καθώς ο ιός, δημιουργώντας ένα κρυπτογραφημένο αρχείο, διαγράφει ένα κανονικό σημαντικό αρχείο που μπορεί θεωρητικά να ανακτηθεί).

Τα αρχεία στον υπολογιστή είναι κρυπτογραφημένα σε xtbl

Μία από τις πιο πρόσφατες παραλλαγές του ιού ransomware κρυπτογραφεί αρχεία, αντικαθιστώντας τα με αρχεία με την επέκταση .xtbl και ένα όνομα που αποτελείται από ένα τυχαίο σύνολο χαρακτήρων.

Ταυτόχρονα, ένα αρχείο κειμένου readme.txt τοποθετείται στον υπολογιστή με περίπου το εξής περιεχόμενο: «Τα αρχεία σας έχουν κρυπτογραφηθεί. Για να τα αποκρυπτογραφήσετε, πρέπει να στείλετε τον κωδικό στη διεύθυνση email [email προστατευμένο], [email προστατευμένο]ή [email προστατευμένο]. Στη συνέχεια θα λάβετε όλες τις απαραίτητες οδηγίες. Οι προσπάθειες αποκρυπτογράφησης αρχείων μόνοι σας θα οδηγήσουν σε ανεπανόρθωτη απώλεια πληροφοριών» (η διεύθυνση αλληλογραφίας και το κείμενο ενδέχεται να διαφέρουν).

Δυστυχώς, αυτή τη στιγμή δεν υπάρχει τρόπος αποκρυπτογράφησης του .xtbl (μόλις γίνει διαθέσιμο, οι οδηγίες θα ενημερωθούν). Ορισμένοι χρήστες που είχαν πραγματικά σημαντικές πληροφορίες στον υπολογιστή τους αναφέρουν σε φόρουμ προστασίας από ιούς ότι έστειλαν στους συντάκτες του ιού 5.000 ρούβλια ή άλλο απαιτούμενο ποσό και έλαβαν αποκρυπτογράφηση, αλλά αυτό είναι πολύ επικίνδυνο: μπορεί να μην λάβετε τίποτα.

Τι πρέπει να κάνετε εάν τα αρχεία ήταν κρυπτογραφημένα σε .xtbl; Οι συστάσεις μου είναι οι εξής (αλλά διαφέρουν από εκείνες σε πολλούς άλλους θεματικούς ιστότοπους, όπου, για παράδειγμα, συνιστούν να απενεργοποιήσετε αμέσως τον υπολογιστή από το τροφοδοτικό ή να μην αφαιρέσετε τον ιό. Κατά τη γνώμη μου, αυτό είναι περιττό και σε ορισμένες περιπτώσεις περιστάσεις μπορεί να είναι ακόμη και επιβλαβές, αλλά εξαρτάται από εσάς να αποφασίσετε.):

- Εάν ξέρετε πώς, διακόψτε τη διαδικασία κρυπτογράφησης εκκαθαρίζοντας τις αντίστοιχες εργασίες στη διαχείριση εργασιών, αποσυνδέοντας τον υπολογιστή από το Διαδίκτυο (αυτό μπορεί να είναι απαραίτητη προϋπόθεση για την κρυπτογράφηση)

- Θυμηθείτε ή σημειώστε τον κώδικα που απαιτούν οι εισβολείς για να σταλεί σε μια διεύθυνση email (απλά όχι σε ένα αρχείο κειμένου στον υπολογιστή, για κάθε ενδεχόμενο, ώστε να μην είναι ούτε κρυπτογραφημένο).

- Χρησιμοποιώντας το Malwarebytes Antimalware, μια δοκιμαστική έκδοση του Kaspersky Internet Security ή του Dr.Web Cure It, αφαιρέστε τον ιό κρυπτογράφησης αρχείων (όλα αυτά τα εργαλεία κάνουν καλή δουλειά σε αυτό). Σας συμβουλεύω να χρησιμοποιήσετε το πρώτο και το δεύτερο προϊόν από τη λίστα με τη σειρά τους (ωστόσο, εάν έχετε εγκατεστημένο πρόγραμμα προστασίας από ιούς, η εγκατάσταση του δεύτερου "από πάνω" είναι ανεπιθύμητη, καθώς μπορεί να οδηγήσει σε προβλήματα με τον υπολογιστή.)

- Περιμένετε να εμφανιστεί ένας αποκρυπτογραφητής από κάποια εταιρεία προστασίας από ιούς. Η Kaspersky Lab βρίσκεται στην πρώτη γραμμή εδώ.

- Μπορείτε επίσης να στείλετε ένα παράδειγμα κρυπτογραφημένου αρχείου και τον απαιτούμενο κωδικό [email προστατευμένο] , εάν έχετε ένα μη κρυπτογραφημένο αντίγραφο του ίδιου αρχείου, στείλτε το επίσης. Θεωρητικά, αυτό θα μπορούσε να επιταχύνει την εμφάνιση του αποκρυπτογραφητή.

Τι δεν πρέπει να κάνετε:

- Μετονομάστε τα κρυπτογραφημένα αρχεία, αλλάξτε την επέκταση και διαγράψτε τα εάν είναι σημαντικά για εσάς.

Αυτό είναι ίσως το μόνο που μπορώ να πω για τα κρυπτογραφημένα αρχεία με την επέκταση .xtbl αυτή τη στιγμή.

Τα αρχεία είναι κρυπτογραφημένα better_call_saul

Οι πιο πρόσφατοι ιοί ransomware περιλαμβάνουν το Better Call Saul (Trojan-Ransom.Win32.Shade), το οποίο εγκαθιστά την επέκταση .better_call_saul για κρυπτογραφημένα αρχεία. Δεν είναι ακόμη σαφές πώς να αποκρυπτογραφήσετε τέτοια αρχεία. Όσοι χρήστες επικοινώνησαν με την Kaspersky Lab και το Dr.Web έλαβαν πληροφορίες ότι αυτό δεν μπορεί να γίνει προς το παρόν (αλλά δοκιμάστε να το στείλετε ούτως ή άλλως - περισσότερα δείγματα κρυπτογραφημένων αρχείων από τους προγραμματιστές = περισσότερες πιθανότητες να βρείτε έναν τρόπο).

Trojan-Ransom.Win32.Aura και Trojan-Ransom.Win32.Rakhni

Ο ακόλουθος Trojan κρυπτογραφεί αρχεία και εγκαθιστά επεκτάσεις από αυτήν τη λίστα:

- .κλειδωμένο

- .κρυπτο

- .κράκεν

- .AES256 (όχι απαραίτητα αυτός ο Trojan, υπάρχουν και άλλοι που εγκαθιστούν την ίδια επέκταση).

- .codercsu@gmail_com

- .oshit

- Και άλλοι.

Για την αποκρυπτογράφηση αρχείων μετά τη λειτουργία αυτών των ιών, ο ιστότοπος της Kaspersky διαθέτει ένα δωρεάν βοηθητικό πρόγραμμα που ονομάζεται RakhniDecryptor, το οποίο είναι διαθέσιμο στην επίσημη σελίδα http://support.kaspersky.ru/viruses/disinfection/10556.

Υπάρχουν επίσης λεπτομερείς οδηγίες για τη χρήση αυτού του βοηθητικού προγράμματος, που δείχνουν πώς να επαναφέρετε κρυπτογραφημένα αρχεία, από τα οποία, για κάθε περίπτωση, θα αφαιρούσα το στοιχείο "Διαγραφή κρυπτογραφημένων αρχείων μετά από επιτυχή αποκρυπτογράφηση" (αν και νομίζω ότι όλα θα πάνε καλά με την εγκατεστημένη επιλογή) .

Εάν διαθέτετε άδεια προστασίας από ιούς Dr.Web, μπορείτε να χρησιμοποιήσετε δωρεάν αποκρυπτογράφηση από αυτήν την εταιρεία στη σελίδα http://support.drweb.com/new/free_unlocker/

Περισσότερες επιλογές για ιούς ransomware

Λιγότερο συνηθισμένοι, αλλά και συναντημένοι, είναι οι παρακάτω Trojans που κρυπτογραφούν αρχεία και απαιτούν χρήματα για αποκρυπτογράφηση. Οι σύνδεσμοι που παρέχονται δεν περιέχουν μόνο βοηθητικά προγράμματα για την επιστροφή των αρχείων σας, αλλά και μια περιγραφή των ενδείξεων που θα σας βοηθήσουν να προσδιορίσετε ότι έχετε τον συγκεκριμένο ιό. Αν και γενικά, ο βέλτιστος τρόπος είναι να σαρώσετε το σύστημα χρησιμοποιώντας Kaspersky anti-virus, να μάθετε το όνομα του Trojan σύμφωνα με την ταξινόμηση αυτής της εταιρείας και στη συνέχεια να αναζητήσετε ένα βοηθητικό πρόγραμμα με αυτό το όνομα.

- Trojan-Ransom.Win32.Rector - δωρεάν βοηθητικό πρόγραμμα αποκρυπτογράφησης RectorDecryptor και οδηγίες χρήσης είναι διαθέσιμα εδώ: http://support.kaspersky.ru/viruses/disinfection/4264

- Το Trojan-Ransom.Win32.Xorist είναι ένας παρόμοιος Trojan που εμφανίζει ένα παράθυρο που σας ζητά να στείλετε ένα επί πληρωμή SMS ή επαφή μέσω email για να λάβετε οδηγίες αποκρυπτογράφησης. Οδηγίες για την επαναφορά κρυπτογραφημένων αρχείων και το βοηθητικό πρόγραμμα XoristDecryptor για αυτό είναι διαθέσιμες στη σελίδα http://support.kaspersky.ru/viruses/disinfection/2911

- Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.Fury - Βοηθητικό πρόγραμμα RannohDecryptor http://support.kaspersky.ru/viruses/disinfection/8547

- Trojan.Encoder.858 (xtbl), Trojan.Encoder.741 και άλλα με το ίδιο όνομα (κατά την αναζήτηση μέσω του προγράμματος προστασίας από ιούς Dr.Web ή του βοηθητικού προγράμματος Cure It) και διαφορετικούς αριθμούς - δοκιμάστε να κάνετε αναζήτηση στο Διαδίκτυο με το όνομα του Trojan. Για ορισμένα από αυτά υπάρχουν βοηθητικά προγράμματα αποκρυπτογράφησης από το Dr.Web, επίσης εάν δεν μπορέσατε να βρείτε το βοηθητικό πρόγραμμα, αλλά έχετε άδεια Dr.Web, μπορείτε να χρησιμοποιήσετε την επίσημη σελίδα http://support.drweb.com/new/free_unlocker /

- CryptoLocker - για να αποκρυπτογραφήσετε αρχεία μετά την εργασία του CryptoLocker, μπορείτε να χρησιμοποιήσετε τον ιστότοπο http://decryptolocker.com - αφού στείλετε ένα παράδειγμα αρχείου, θα λάβετε ένα κλειδί και ένα βοηθητικό πρόγραμμα για την ανάκτηση των αρχείων σας.

- Στην τοποθεσία https://bitbucket.org/jadacyrus/ransomwareremovalk...λήψεις πρόσβασης Ransomware Removal Kit - ένα μεγάλο αρχείο με πληροφορίες για διαφορετικούς τύπους ransomware και βοηθητικά προγράμματα αποκρυπτογράφησης (στα Αγγλικά)

Λοιπόν, από τα τελευταία νέα - η Kaspersky Lab, μαζί με αξιωματικούς επιβολής του νόμου από την Ολλανδία, ανέπτυξαν το Ransomware Decryptor (http://noransom.kaspersky.com) για την αποκρυπτογράφηση αρχείων μετά το CoinVault, αλλά αυτό το ransomware δεν βρίσκεται ακόμη στα γεωγραφικά πλάτη μας.

Προστασία από ιούς κρυπτογράφησης ή ransomware

Καθώς εξαπλώθηκε το Ransomware, πολλοί κατασκευαστές εργαλείων προστασίας από ιούς και κακόβουλου λογισμικού άρχισαν να κυκλοφορούν τις λύσεις τους για να αποτρέψουν την εκτέλεση ransomware σε έναν υπολογιστή, μεταξύ των οποίων είναι:

Οι δύο πρώτες είναι ακόμα σε εκδόσεις beta, αλλά είναι δωρεάν (υποστηρίζουν την ανίχνευση μόνο ενός περιορισμένου συνόλου ιών αυτού του τύπου - TeslaCrypt, CTBLocker, Locky, CryptoLocker. Το WinAntiRansom είναι ένα επί πληρωμή προϊόν που υπόσχεται να αποτρέψει την κρυπτογράφηση από σχεδόν οποιοδήποτε ransomware , παρέχοντας προστασία τόσο για τοπικούς όσο και για δικτυακούς δίσκους.

Αλλά: αυτά τα προγράμματα δεν προορίζονται για αποκρυπτογράφηση, αλλά μόνο για την αποτροπή κρυπτογράφησης σημαντικών αρχείων στον υπολογιστή. Και γενικά, μου φαίνεται ότι αυτές οι λειτουργίες πρέπει να εφαρμόζονται σε προϊόντα προστασίας από ιούς, διαφορετικά προκύπτει μια περίεργη κατάσταση: ο χρήστης πρέπει να διατηρεί ένα anti-virus στον υπολογιστή, ένα εργαλείο για την καταπολέμηση του AdWare και του κακόβουλου λογισμικού, και τώρα επίσης το βοηθητικό πρόγραμμα Anti-ransomware, καθώς και το Anti-ransomware για κάθε περίπτωση εκμετάλλευση.

Παρεμπιπτόντως, αν ξαφνικά αποδειχθεί ότι έχετε κάτι να προσθέσετε (επειδή μπορεί να μην έχω χρόνο να παρακολουθήσω τι συμβαίνει με τις μεθόδους αποκρυπτογράφησης), ενημερώστε με στα σχόλια, αυτές οι πληροφορίες θα είναι χρήσιμες σε άλλους χρήστες που είναι αντιμέτωπος με ένα πρόβλημα.

Ανάκτηση κρυπτογραφημένων αρχείων- αυτό είναι ένα πρόβλημα που αντιμετωπίζει ένας μεγάλος αριθμός χρηστών προσωπικών υπολογιστών που έχουν πέσει θύματα διαφόρων ιών κρυπτογράφησης. Ο αριθμός των κακόβουλων προγραμμάτων σε αυτήν την ομάδα είναι πολύ μεγάλος και αυξάνεται καθημερινά. Μόνο πρόσφατα συναντήσαμε δεκάδες παραλλαγές ransomware: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt, κ.λπ.

Φυσικά, μπορείτε να επαναφέρετε κρυπτογραφημένα αρχεία απλά ακολουθώντας τις οδηγίες που αφήνουν οι δημιουργοί του ιού στον μολυσμένο υπολογιστή. Αλλά τις περισσότερες φορές, το κόστος της αποκρυπτογράφησης είναι πολύ σημαντικό και πρέπει επίσης να γνωρίζετε ότι ορισμένοι ιοί ransomware κρυπτογραφούν τα αρχεία με τέτοιο τρόπο που είναι απλώς αδύνατο να τα αποκρυπτογραφήσετε αργότερα. Και φυσικά, είναι απλώς ενοχλητικό να πληρώνεις για να επαναφέρεις τα δικά σου αρχεία.

Τρόποι για δωρεάν ανάκτηση κρυπτογραφημένων αρχείων

Υπάρχουν διάφοροι τρόποι ανάκτησης κρυπτογραφημένων αρχείων χρησιμοποιώντας εντελώς δωρεάν και δοκιμασμένα προγράμματα όπως το ShadowExplorer και το PhotoRec. Πριν και κατά τη διάρκεια της ανάκτησης, προσπαθήστε να χρησιμοποιείτε τον μολυσμένο υπολογιστή όσο το δυνατόν λιγότερο, με αυτόν τον τρόπο αυξάνετε τις πιθανότητές σας για επιτυχή ανάκτηση αρχείων.

Οι οδηγίες που περιγράφονται παρακάτω πρέπει να ακολουθούνται βήμα-βήμα, εάν κάτι δεν σας βγαίνει, τότε ΣΤΑΜΑΤΗΣΤΕ, ζητήστε βοήθεια γράφοντας ένα σχόλιο σε αυτό το άρθρο ή δημιουργώντας ένα νέο θέμα στο δικό μας.

1. Καταργήστε τον ιό ransomware

Το Kaspersky Virus Removal Tool και το Malwarebytes Anti-malware μπορούν να εντοπίσουν διαφορετικούς τύπους ενεργών ιών ransomware και να τους αφαιρέσουν εύκολα από τον υπολογιστή σας, ΑΛΛΑ δεν μπορούν να ανακτήσουν κρυπτογραφημένα αρχεία.

1.1. Καταργήστε το ransomware χρησιμοποιώντας το Kaspersky Virus Removal Tool

Κάντε κλικ στο κουμπί Σάρωσηγια να εκτελέσετε μια σάρωση του υπολογιστή σας για την παρουσία ιού ransomware.

Περιμένετε να ολοκληρωθεί αυτή η διαδικασία και αφαιρέστε τυχόν κακόβουλο λογισμικό που εντοπίστηκε.

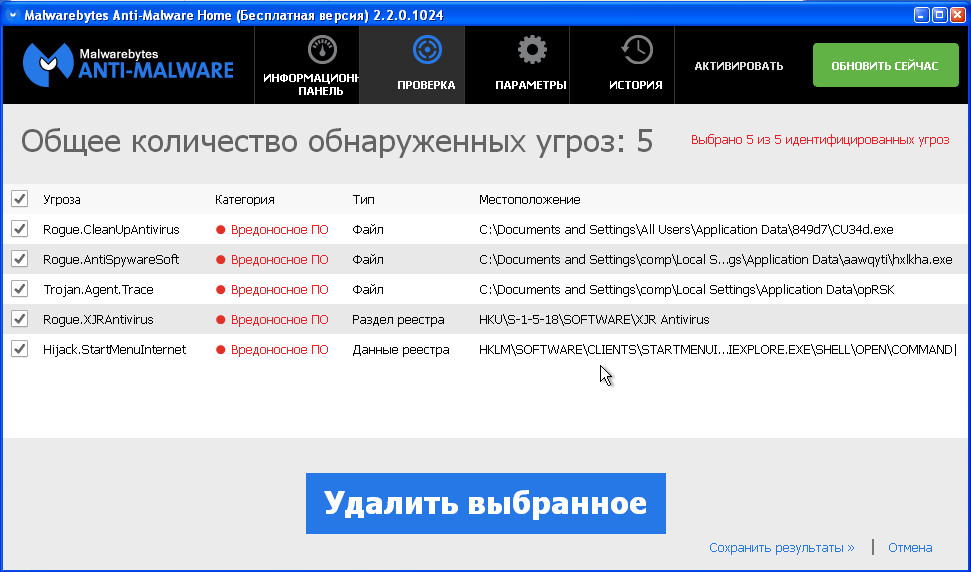

1.2. Καταργήστε ransomware χρησιμοποιώντας Malwarebytes Anti-malware

Κατεβάστε το πρόγραμμα. Αφού ολοκληρωθεί η λήψη, εκτελέστε το ληφθέν αρχείο.

Η διαδικασία ενημέρωσης προγράμματος θα ξεκινήσει αυτόματα. Όταν τελειώσει πατήστε το κουμπί Εκτέλεση σάρωσης. Το Malwarebytes Anti-malware θα ξεκινήσει τη σάρωση του υπολογιστή σας.

Αμέσως μετά τη σάρωση του υπολογιστή σας, το Malwarebytes Anti-malware θα ανοίξει μια λίστα με τα στοιχεία που βρέθηκαν του ιού ransomware.

Κάντε κλικ στο κουμπί Διαγραφή επιλεγμένωνγια να καθαρίσετε τον υπολογιστή σας. Ενώ καταργείται το κακόβουλο λογισμικό, το Malwarebytes Anti-malware μπορεί να σας ζητήσει να επανεκκινήσετε τον υπολογιστή σας για να συνεχίσετε τη διαδικασία. Επιβεβαιώστε αυτό επιλέγοντας Ναι.

Μετά την εκκίνηση του υπολογιστή ξανά, το Malwarebytes Anti-malware θα συνεχίσει αυτόματα τη διαδικασία καθαρισμού.

2. Ανακτήστε τα κρυπτογραφημένα αρχεία χρησιμοποιώντας το ShadowExplorer

Το ShadowExplorer είναι ένα μικρό βοηθητικό πρόγραμμα που σας επιτρέπει να επαναφέρετε σκιώδη αντίγραφα αρχείων που δημιουργούνται αυτόματα από το λειτουργικό σύστημα Windows (7-10). Αυτό θα σας επιτρέψει να επαναφέρετε τα κρυπτογραφημένα αρχεία σας στην αρχική τους κατάσταση.

Κατεβάστε το πρόγραμμα. Το πρόγραμμα βρίσκεται σε αρχείο zip. Επομένως, κάντε δεξί κλικ στο αρχείο που κατεβάσατε και επιλέξτε Εξαγωγή όλων. Στη συνέχεια, ανοίξτε το φάκελο ShadowExplorerPortable.

Εκκινήστε το ShadowExplorer. Επιλέξτε τον δίσκο που χρειάζεστε και την ημερομηνία δημιουργίας των σκιωδών αντιγράφων, τους αριθμούς 1 και 2 στο παρακάτω σχήμα, αντίστοιχα.

Κάντε δεξί κλικ στον κατάλογο ή το αρχείο που θέλετε να επαναφέρετε ένα αντίγραφο. Από το μενού που εμφανίζεται, επιλέξτε Εξαγωγή.

Και τέλος, επιλέξτε το φάκελο όπου θα αντιγραφεί το ανακτημένο αρχείο.

3. Ανακτήστε τα κρυπτογραφημένα αρχεία χρησιμοποιώντας το PhotoRec

Το PhotoRec είναι ένα δωρεάν πρόγραμμα που έχει σχεδιαστεί για την ανάκτηση διαγραμμένων και χαμένων αρχείων. Χρησιμοποιώντας το, μπορείτε να επαναφέρετε τα αρχικά αρχεία που έχουν διαγραφεί από ιούς ransomware μετά τη δημιουργία των κρυπτογραφημένων αντιγράφων τους.

Κατεβάστε το πρόγραμμα. Το πρόγραμμα βρίσκεται στο αρχείο. Επομένως, κάντε δεξί κλικ στο αρχείο που κατεβάσατε και επιλέξτε Εξαγωγή όλων. Στη συνέχεια, ανοίξτε το φάκελο testdisk.

Βρείτε το QPhotoRec_Win στη λίστα αρχείων και εκτελέστε το. Θα ανοίξει ένα παράθυρο προγράμματος που δείχνει όλα τα διαμερίσματα των διαθέσιμων δίσκων.

Στη λίστα των κατατμήσεων, επιλέξτε αυτό στο οποίο βρίσκονται τα κρυπτογραφημένα αρχεία. Στη συνέχεια, κάντε κλικ στο κουμπί Μορφές αρχείων.

Από προεπιλογή, το πρόγραμμα έχει ρυθμιστεί να ανακτά όλους τους τύπους αρχείων, αλλά για να επιταχύνετε την εργασία, συνιστάται να αφήσετε μόνο τους τύπους αρχείων που πρέπει να ανακτήσετε. Όταν ολοκληρώσετε την επιλογή σας, κάντε κλικ στο OK.

Στο κάτω μέρος του παραθύρου του προγράμματος QPhotoRec, βρείτε το κουμπί Αναζήτηση και κάντε κλικ σε αυτό. Πρέπει να επιλέξετε τον κατάλογο όπου θα αποθηκευτούν τα ανακτημένα αρχεία. Συνιστάται να χρησιμοποιείτε δίσκο που δεν περιέχει κρυπτογραφημένα αρχεία που απαιτούν ανάκτηση (μπορείτε να χρησιμοποιήσετε μονάδα flash ή εξωτερική μονάδα δίσκου).

Για να ξεκινήσετε τη διαδικασία αναζήτησης και επαναφοράς αρχικών αντιγράφων κρυπτογραφημένων αρχείων, κάντε κλικ στο κουμπί Αναζήτηση. Αυτή η διαδικασία διαρκεί αρκετά, οπότε να είστε υπομονετικοί.

Όταν ολοκληρωθεί η αναζήτηση, κάντε κλικ στο κουμπί Έξοδος. Τώρα ανοίξτε το φάκελο που επιλέξατε για να αποθηκεύσετε τα ανακτημένα αρχεία.

Ο φάκελος θα περιέχει καταλόγους με τα ονόματα recup_dir.1, recup_dir.2, recup_dir.3, κ.λπ. Όσο περισσότερα αρχεία βρίσκει το πρόγραμμα, τόσο περισσότεροι κατάλογοι θα υπάρχουν. Για να βρείτε τα αρχεία που χρειάζεστε, ελέγξτε όλους τους καταλόγους έναν προς έναν. Για να διευκολύνετε την εύρεση του αρχείου που χρειάζεστε μεταξύ ενός μεγάλου αριθμού ανακτημένων, χρησιμοποιήστε το ενσωματωμένο σύστημα αναζήτησης των Windows (ανά περιεχόμενα αρχείου) και επίσης μην ξεχνάτε τη λειτουργία ταξινόμησης αρχείων σε καταλόγους. Μπορείτε να επιλέξετε την ημερομηνία τροποποίησης του αρχείου ως επιλογή ταξινόμησης, καθώς το QPhotoRec επιχειρεί να επαναφέρει αυτήν την ιδιότητα κατά την επαναφορά ενός αρχείου.

Τα πρώτα Trojans ransomware της οικογένειας Trojan.Encoder εμφανίστηκαν το 2006-2007. Από τον Ιανουάριο του 2009 ο αριθμός των ποικιλιών τους έχει αυξηθεί κατά 1900% περίπου! Επί του παρόντος, το Trojan.Encoder είναι μια από τις πιο επικίνδυνες απειλές για τους χρήστες, έχοντας αρκετές χιλιάδες τροποποιήσεις. Από τον Απρίλιο του 2013 έως τον Μάρτιο του 2015, το εργαστήριο ιών Doctor Web έλαβε 8.553 αιτήματα για αποκρυπτογράφηση αρχείων που επηρεάζονται από Trojans κωδικοποιητών.

Οι ιοί κρυπτογράφησης έχουν σχεδόν κερδίσει την πρώτη θέση σε αιτήματα σε φόρουμ ασφάλειας πληροφοριών. Κάθε μέρα, κατά μέσο όρο, 40 αιτήματα για αποκρυπτογράφηση λαμβάνουν μόνο οι υπάλληλοι του εργαστηρίου ιών Doctor Web από χρήστες που έχουν μολυνθεί με διάφορους τύπους Trojans κρυπτογράφησης ( Trojan.Encoder, Trojan-Ransom.Win32.Xorist, Trojan-Ransom.Win32.Rector, Trojan.Locker, Trojan.Matsnu, Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.GpCode, Digital Safe, Digital Case, lockdir.exe, rectorrsa, Trojan-Ransom.Win32.Rakhn, CTB-Locker, vaultκαι ούτω καθεξής). Τα κύρια σημάδια τέτοιων μολύνσεων είναι η αλλαγή των επεκτάσεων των αρχείων χρήστη, όπως αρχεία μουσικής, αρχεία εικόνας, έγγραφα κ.λπ., όταν προσπαθείτε να τα ανοίξετε, εμφανίζεται ένα μήνυμα από τους εισβολείς που ζητούν πληρωμή για την απόκτηση αποκρυπτογραφητή. Είναι επίσης δυνατή η αλλαγή της εικόνας φόντου της επιφάνειας εργασίας, της εμφάνισης εγγράφων κειμένου και παραθύρων με αντίστοιχα μηνύματα για κρυπτογράφηση, παραβίαση συμφωνιών άδειας χρήσης κ.λπ. Τα Trojan κρυπτογράφησης είναι ιδιαίτερα επικίνδυνα για τις εμπορικές εταιρείες, καθώς τα χαμένα δεδομένα από βάσεις δεδομένων και έγγραφα πληρωμής μπορούν να εμποδίσουν την εργασία της εταιρείας για αόριστο χρονικό διάστημα, οδηγώντας σε απώλεια κερδών.

Οι Trojans από την οικογένεια Trojan.Encoder χρησιμοποιούν δεκάδες διαφορετικούς αλγόριθμους για την κρυπτογράφηση των αρχείων χρήστη. Για παράδειγμα, για να βρείτε τα κλειδιά για την αποκρυπτογράφηση αρχείων που είναι κρυπτογραφημένα από το Trojan.Encoder.741 χρησιμοποιώντας μια μέθοδο brute force, θα χρειαστείτε:

107902838054224993544152335601 έτος

Η αποκρυπτογράφηση αρχείων που έχουν καταστραφεί από το Trojan είναι δυνατή σε όχι περισσότερο από το 10% των περιπτώσεων. Αυτό σημαίνει ότι τα περισσότερα δεδομένα χρήστη χάνονται για πάντα.

Σήμερα, το ransomware απαιτεί μέχρι 1.500 bitcoin.

Ακόμα κι αν πληρώσετε λύτρα στον εισβολέα, δεν θα σας δώσει καμία εγγύηση για την ανάκτηση δεδομένων.

Πρόκειται για παραξενιές - καταγράφηκε μια περίπτωση όταν, παρά τα λύτρα που καταβλήθηκαν, οι εγκληματίες δεν μπόρεσαν να αποκρυπτογραφήσουν αρχεία κρυπτογραφημένα από τον Trojan.Encoder που δημιούργησαν και έστειλαν τον επηρεαζόμενο χρήστη για βοήθεια... στην υπηρεσία τεχνικής υποστήριξης ενός antivirus Εταιρία!

Πώς εμφανίζεται η μόλυνση;

- Μέσω συνημμένων ηλεκτρονικού ταχυδρομείου. Χρησιμοποιώντας την κοινωνική μηχανική, οι εισβολείς αναγκάζουν τον χρήστη να ανοίξει το συνημμένο αρχείο.

- Χρήση λοιμώξεων Zbot μεταμφιεσμένων σε συνημμένα PDF.

- Μέσω κιτ εκμετάλλευσης που βρίσκονται σε παραβιασμένους ιστότοπους που εκμεταλλεύονται ευπάθειες στον υπολογιστή για να εγκαταστήσουν μια μόλυνση.

- Μέσω Trojans που προσφέρουν τη λήψη του προγράμματος αναπαραγωγής που είναι απαραίτητο για να παρακολουθήσετε online βίντεο. Αυτό συμβαίνει συνήθως σε ιστότοπους πορνό.

- Μέσω RDP, χρησιμοποιώντας εικασία κωδικού πρόσβασης και ευπάθειες σε αυτό το πρωτόκολλο.

- Χρησιμοποιώντας μολυσμένα keygens, ρωγμές και βοηθητικά προγράμματα ενεργοποίησης.

Όταν χρησιμοποιείτε την εικασία κωδικού πρόσβασης RDP, ένας εισβολέας μπαίνει μόνος τουκάτω από έναν χακαρισμένο λογαριασμό, το σβήνει μόνος τουή πραγματοποιεί λήψη ενός προϊόντος προστασίας από ιούς και εκτοξεύεται μόνος τουκρυπτογράφηση.

Μέχρι να σταματήσετε να φοβάστε τα γράμματα με τίτλους «Χρέος», «Ποινική Δικονομία» κ.λπ., οι επιτιθέμενοι θα εκμεταλλευτούν την αφέλειά σας.

Σκεφτείτε το... Μάθετε μόνοι σας και διδάξτε στους άλλους τα πιο απλά βασικά στοιχεία ασφάλειας!

- Μην ανοίγετε ποτέ συνημμένα από μηνύματα ηλεκτρονικού ταχυδρομείου που λαμβάνονται από άγνωστους παραλήπτες, όσο τρομακτική κι αν είναι η κεφαλίδα. Εάν το συνημμένο έφτασε ως αρχείο, κάντε τον κόπο να προβάλετε απλώς τα περιεχόμενα του αρχείου. Και αν υπάρχει ένα εκτελέσιμο αρχείο (επέκταση .exe, .com, .bat, .cmd, .scr), τότε αυτό είναι κατά 99,(9)% παγίδα για εσάς.

- Αν πάλι φοβάστε κάτι, μην τεμπελιάζετε να μάθετε την αληθινή διεύθυνση email του οργανισμού για λογαριασμό του οποίου σας εστάλη η επιστολή. Αυτό δεν είναι τόσο δύσκολο να το ανακαλύψουμε στην εποχή της πληροφορίας μας.

- Ακόμα κι αν η διεύθυνση του αποστολέα αποδειχθεί αληθινή, μην τεμπελιάζετε να ελέγξετε τηλεφωνικά εάν έχει σταλεί μια τέτοια επιστολή. Η διεύθυνση του αποστολέα μπορεί εύκολα να παραποιηθεί χρησιμοποιώντας ανώνυμους διακομιστές smtp.

- Εάν ο αποστολέας λέει Sberbank ή Russian Post, τότε αυτό δεν σημαίνει τίποτα. Τα κανονικά γράμματα θα πρέπει ιδανικά να υπογράφονται με ηλεκτρονική υπογραφή. Ελέγξτε προσεκτικά τα αρχεία που επισυνάπτονται σε τέτοια email πριν τα ανοίξετε.

- Δημιουργήστε τακτικά αντίγραφα ασφαλείας των πληροφοριών σε ξεχωριστά μέσα.

- Ξεχάστε τη χρήση απλών κωδικών πρόσβασης που είναι εύκολο να μαντέψετε και μπείτε στο τοπικό δίκτυο του οργανισμού χρησιμοποιώντας τα δεδομένα σας. Για πρόσβαση RDP, χρησιμοποιήστε πιστοποιητικά, πρόσβαση VPN ή έλεγχο ταυτότητας δύο παραγόντων.

- Μην εργάζεστε ποτέ με δικαιώματα διαχειριστή, δώστε προσοχή στα μηνύματα UACακόμα κι αν έχουν "Μπλε χρώμα"υπογεγραμμένη εφαρμογή, μην κάνετε κλικ "Ναί",εάν δεν έχετε εκτελέσει εγκαταστάσεις ή ενημερώσεις.

- Εγκαθιστάτε τακτικά ενημερώσεις ασφαλείας όχι μόνο για το λειτουργικό σύστημα, αλλά και για προγράμματα εφαρμογών.

- Εγκαθιστώ κωδικός πρόσβασης για τις ρυθμίσεις του προγράμματος προστασίας από ιούς, διαφορετικό από τον κωδικό πρόσβασης του λογαριασμού, ενεργοποιήστε την επιλογή αυτοάμυνας

Ας παραθέσουμε τις συστάσεις του Dr.Web και της Kaspersky Lab:

- απενεργοποιήστε αμέσως τον υπολογιστή σας για να σταματήσετε το Trojan, το κουμπί Reset στον υπολογιστή σας μπορεί να αποθηκεύσει σημαντικό μέρος των δεδομένων.

- Ιστότοπος σχολίων: Παρά το γεγονός ότι μια τέτοια σύσταση δίνεται από γνωστά εργαστήρια, σε ορισμένες περιπτώσεις η εφαρμογή της θα περιπλέξει την αποκρυπτογράφηση, καθώς το κλειδί μπορεί να αποθηκευτεί στη μνήμη RAM και μετά την επανεκκίνηση του συστήματος, θα είναι αδύνατη η επαναφορά του. Για να σταματήσετε την περαιτέρω κρυπτογράφηση, μπορείτε να παγώσετε την εκτέλεση της διαδικασίας ransomware χρησιμοποιώντας το Process Explorer ή για περαιτέρω συστάσεις.

Spoiler: Υποσημείωση

Κανένας κωδικοποιητής δεν είναι ικανός να κρυπτογραφήσει όλα τα δεδομένα άμεσα, επομένως μέχρι να ολοκληρωθεί η κρυπτογράφηση, κάποιο μέρος του παραμένει ανέγγιχτο. Και όσο περισσότερος χρόνος έχει περάσει από την έναρξη της κρυπτογράφησης, τόσο λιγότερα άθικτα δεδομένα παραμένουν. Δεδομένου ότι το καθήκον μας είναι να αποθηκεύσουμε όσο το δυνατόν περισσότερα από αυτά, πρέπει να σταματήσουμε τη λειτουργία του κωδικοποιητή. Μπορείτε, καταρχήν, να αρχίσετε να αναλύετε τη λίστα των διαδικασιών, να αναζητάτε πού βρίσκεται ο Trojan σε αυτές, να προσπαθήσετε να τον τερματίσετε... Αλλά, πιστέψτε με, η αποσύνδεση του καλωδίου τροφοδοσίας είναι πολύ πιο γρήγορη! Ο τερματισμός της λειτουργίας των Windows κανονικά δεν είναι μια κακή εναλλακτική λύση, αλλά μπορεί να χρειαστεί λίγος χρόνος ή ο Trojan μπορεί να παρέμβει σε αυτό μέσω των ενεργειών του. Η επιλογή μου λοιπόν είναι να τραβήξω το κορδόνι. Αναμφίβολα, αυτό το βήμα έχει τα μειονεκτήματά του: τη δυνατότητα βλάβης του συστήματος αρχείων και την αδυναμία περαιτέρω απομάκρυνσης της μνήμης RAM. Για ένα απροετοίμαστο άτομο, ένα κατεστραμμένο σύστημα αρχείων είναι πιο σοβαρό πρόβλημα από έναν κωδικοποιητή. Τουλάχιστον τα αρχεία παραμένουν μετά τον κωδικοποιητή, αλλά η βλάβη στον πίνακα διαμερισμάτων θα καταστήσει αδύνατη την εκκίνηση του λειτουργικού συστήματος. Από την άλλη πλευρά, ένας αρμόδιος ειδικός ανάκτησης δεδομένων θα επισκευάσει τον ίδιο πίνακα διαμερισμάτων χωρίς προβλήματα, αλλά ο κωδικοποιητής μπορεί απλώς να μην έχει χρόνο να φτάσει σε πολλά αρχεία.

Για την κίνηση ποινικής διαδικασίας κατά των δραστών, οι υπηρεσίες επιβολής του νόμου χρειάζονται έναν διαδικαστικό λόγο - τη δήλωσή σας για το έγκλημα. Δείγμα εφαρμογής

Να είστε προετοιμασμένοι για την κατάσχεση του υπολογιστή σας για κάποιο χρονικό διάστημα για εξέταση.

Εάν αρνηθούν να δεχθούν την αίτησή σας, λάβετε γραπτή άρνηση και υποβάλετε καταγγελία σε ανώτερη αστυνομική αρχή (τον αρχηγό της αστυνομίας της πόλης ή της περιοχής σας).

- Σε καμία περίπτωση μην προσπαθήσετε να επανεγκαταστήσετε το λειτουργικό σύστημα.

- Μην διαγράφετε αρχεία ή μηνύματα email στον υπολογιστή σας.

- Μην εκτελείτε κανένα "καθαριστικό" προσωρινών αρχείων και μητρώου.

- Δεν πρέπει να σαρώνετε και να αντιμετωπίζετε τον υπολογιστή σας με προγράμματα προστασίας από ιούς και βοηθητικά προγράμματα προστασίας από ιούς.

Spoiler: Υποσημείωση

Για την αποκρυπτογράφηση, ένα δυσδιάκριτο αρχείο 40 byte σε έναν προσωρινό κατάλογο ή μια ακατανόητη συντόμευση στην επιφάνεια εργασίας μπορεί να έχει τη μεγαλύτερη σημασία. Πιθανότατα δεν ξέρετε αν θα είναι σημαντικά για την αποκρυπτογράφηση ή όχι, οπότε καλύτερα να μην αγγίξετε τίποτα. Ο καθαρισμός του μητρώου είναι γενικά μια αμφίβολη διαδικασία και ορισμένοι κωδικοποιητές αφήνουν εκεί ίχνη λειτουργίας που είναι σημαντικά για την αποκωδικοποίηση. Τα antivirus, φυσικά, μπορούν να βρουν το σώμα ενός κωδικοποιητή Trojan. Και μπορούν ακόμη και να το διαγράψουν μια για πάντα, αλλά μετά τι θα μείνει για ανάλυση; Πώς θα καταλάβουμε πώς και με τι κρυπτογραφήθηκαν τα αρχεία; Επομένως, είναι καλύτερα να αφήσετε το ζώο στο δίσκο. Ένα άλλο σημαντικό σημείο: δεν γνωρίζω κανένα προϊόν καθαρισμού συστήματος που να λαμβάνει υπόψη τη δυνατότητα λειτουργίας του κωδικοποιητή και να διατηρεί όλα τα ίχνη της λειτουργίας του. Και, πιθανότατα, τέτοια κεφάλαια δεν θα εμφανιστούν. Η επανεγκατάσταση του συστήματος θα καταστρέψει σίγουρα όλα τα ίχνη του Trojan, εκτός από τα κρυπτογραφημένα αρχεία.

- μην προσπαθήσετε να ανακτήσετε κρυπτογραφημένα αρχείααπό μόνος του?

Spoiler: Υποσημείωση

Εάν έχετε μερικά χρόνια συγγραφής προγραμμάτων κάτω από τη ζώνη σας, καταλαβαίνετε πραγματικά τι είναι τα RC4, AES, RSA και ποιες είναι οι διαφορές μεταξύ τους, ξέρετε τι είναι το Hiew και τι σημαίνει 0xDEADC0DE, μπορείτε να το δοκιμάσετε. Δεν το προτείνω σε άλλους. Ας υποθέσουμε ότι βρήκατε κάποια θαυματουργή μέθοδο για την αποκρυπτογράφηση αρχείων και μάλιστα καταφέρατε να αποκρυπτογραφήσετε ένα αρχείο. Αυτό δεν αποτελεί εγγύηση ότι η τεχνική θα λειτουργήσει σε όλα τα αρχεία σας. Επιπλέον, αυτό δεν αποτελεί εγγύηση ότι χρησιμοποιώντας αυτήν τη μέθοδο δεν θα καταστρέψετε ακόμη περισσότερο τα αρχεία. Ακόμα και στη δουλειά μας υπάρχουν δυσάρεστες στιγμές που ανακαλύπτονται σοβαρά λάθη στον κώδικα αποκρυπτογράφησης, αλλά σε χιλιάδες περιπτώσεις μέχρι αυτό το σημείο ο κώδικας έχει λειτουργήσει όπως θα έπρεπε.

Τώρα που είναι σαφές τι πρέπει να κάνετε και τι όχι, μπορείτε να ξεκινήσετε την αποκρυπτογράφηση. Θεωρητικά, η αποκρυπτογράφηση είναι σχεδόν πάντα δυνατή. Αυτό συμβαίνει εάν γνωρίζετε όλα τα δεδομένα που είναι απαραίτητα για αυτό ή έχετε απεριόριστο χρηματικό ποσό, χρόνο και πυρήνες επεξεργαστή. Στην πράξη, κάτι μπορεί να αποκρυπτογραφηθεί σχεδόν αμέσως. Κάτι θα περιμένει μερικούς μήνες ή και χρόνια για να έρθει η σειρά του. Σε ορισμένες περιπτώσεις, δεν χρειάζεται καν να το αναλάβετε: κανείς δεν θα νοικιάσει έναν υπερυπολογιστή δωρεάν για 5 χρόνια. Είναι επίσης κακό που μια φαινομενικά απλή υπόθεση αποδεικνύεται εξαιρετικά περίπλοκη όταν εξετάζεται λεπτομερώς. Είναι στο χέρι σας να αποφασίσετε με ποιον θα επικοινωνήσετε.

Πώς να ανακτήσετε αρχεία;

- επικοινωνήστε με το εργαστήριο προστασίας από ιούς μιας εταιρείας που διαθέτει τμήμα αναλυτών ιών που ασχολείται με αυτό το πρόβλημα.

- Επισυνάψτε ένα αρχείο κρυπτογραφημένο από το Trojan στο εισιτήριο (και, εάν είναι δυνατόν, ένα μη κρυπτογραφημένο αντίγραφό του).

- περιμένετε την απάντηση του αναλυτή του ιού. Λόγω του μεγάλου όγκου αιτημάτων, αυτό μπορεί να πάρει κάποιο χρόνο.

Διευθύνσεις με φόρμες για αποστολή κρυπτογραφημένων αρχείων:

- Dr.Web (Αιτήσεις για δωρεάν αποκρυπτογράφηση γίνονται δεκτές μόνο από χρήστες του ολοκληρωμένου προγράμματος προστασίας από ιούς Drweb)

- Kaspersky Lab (Αιτήματα για δωρεάν αποκρυπτογράφηση γίνονται δεκτά μόνο από χρήστες εμπορικών προϊόντων της Kaspersky Lab)

- ESET, LLC ( Αιτήσεις για δωρεάν αποκρυπτογράφηση γίνονται δεκτές μόνο από χρήστες εμπορικών προϊόντων ESET)

- The No More Ransom Project (επιλογή κωδικοποιητών)

- Κρυπτογραφητές - εκβιαστές (επιλογή αποκρυπτογραφητών)

- ID Ransomware (επιλογή αποκρυπτογραφητών)

Εμείς Δεν συνιστούμε απολύτωςεπαναφέρετε αρχεία μόνοι σας, αφού αν το κάνετε άστοχα, μπορείτε να χάσετε όλες τις πληροφορίες χωρίς να επαναφέρετε τίποτα!!! Επιπλέον, ανάκτηση αρχείων κρυπτογραφημένων από ορισμένους τύπους Trojans είναι απλά αδύνατολόγω της ισχύος του μηχανισμού κρυπτογράφησης.

Βοηθητικά προγράμματα ανάκτησης διαγραμμένων αρχείων:

Ορισμένοι τύποι Trojans κρυπτογράφησης δημιουργούν ένα αντίγραφο του κρυπτογραφημένου αρχείου, το κρυπτογραφούν και διαγράφουν το αρχικό αρχείο. σε μονάδα flash σε άλλον υπολογιστή):Μέθοδος επίλυσης προβλημάτων με ορισμένες εκδόσεις Lockdir

- R.saver

- Recuva

- JPEG Ripper - βοηθητικό πρόγραμμα για την ανάκτηση κατεστραμμένων εικόνων

- Περιγραφή σάρωσης JPG)

- PhotoRec - ένα βοηθητικό πρόγραμμα για την αποκατάσταση κατεστραμμένων εικόνων (περιγραφή)

Οι φάκελοι που είναι κρυπτογραφημένοι με ορισμένες εκδόσεις του Lockdir μπορούν να ανοίξουν χρησιμοποιώντας έναν αρχειοθέτη 7-φερμουάρ

Μετά την επιτυχή ανάκτηση δεδομένων, πρέπει να ελέγξετε το σύστημα για κακόβουλο λογισμικό για να το κάνετε αυτό, θα πρέπει να εκτελέσετε και να δημιουργήσετε ένα θέμα που να περιγράφει το πρόβλημα στην ενότητα

Ανάκτηση κρυπτογραφημένων αρχείων χρησιμοποιώντας το λειτουργικό σύστημα.

Για να επαναφέρετε αρχεία χρησιμοποιώντας το λειτουργικό σύστημα, πρέπει να ενεργοποιήσετε την προστασία συστήματος προτού το ransomware Trojan εισέλθει στον υπολογιστή σας. Οι περισσότεροι Trojans ransomware θα προσπαθήσουν να διαγράψουν τυχόν σκιώδη αντίγραφα στον υπολογιστή σας, αλλά μερικές φορές αυτό θα αποτύχει (αν δεν έχετε δικαιώματα διαχειριστή και έχουν εγκατασταθεί ενημερώσεις των Windows) και θα μπορείτε να χρησιμοποιήσετε σκιώδη αντίγραφα για να ανακτήσετε κατεστραμμένα αρχεία.

Θα πρέπει να θυμόμαστε ότι η εντολή διαγραφής σκιωδών αντιγράφων:

Κώδικας:

Vssadmin διαγραφή σκιών

λειτουργεί μόνο με δικαιώματα διαχειριστή, επομένως, αφού ενεργοποιήσετε την προστασία, πρέπει να εργάζεστε μόνο ως χρήστης με περιορισμένα δικαιώματα και να δίνετε προσοχή σε όλες τις προειδοποιήσεις UAC σχετικά με μια προσπάθεια κλιμάκωσης των δικαιωμάτων.

Φθείρων: Πώς να ενεργοποιήσετε την προστασία συστήματος;

Πώς να επαναφέρω τις προηγούμενες εκδόσεις των αρχείων αφού καταστραφούν;

Σημείωση:Είναι διαθέσιμη η επαναφορά από τις ιδιότητες ενός αρχείου ή φακέλου χρησιμοποιώντας την καρτέλα "Προηγούμενες εκδόσεις". μόνο σε εκδόσεις των Windows 7 όχι χαμηλότερα από το "Professional". Οι οικιακές εκδόσεις των Windows 7 και όλες οι εκδόσεις των νεότερων λειτουργικών συστημάτων των Windows έχουν μια λύση (κάτω από το σπόιλερ).

Φθείρων

Δεύτερος τρόπος -αυτή είναι η χρήση του βοηθητικού προγράμματος ShadowExplorer(μπορείτε να κάνετε λήψη τόσο του προγράμματος εγκατάστασης όσο και της φορητής έκδοσης του βοηθητικού προγράμματος).Εκτελέστε το πρόγραμμα

Επιλέξτε τη μονάδα δίσκου και την ημερομηνία για την οποία θέλετε να ανακτήσετε αρχεία

Επιλέξτε το αρχείο ή το φάκελο για ανάκτηση και κάντε δεξί κλικ πάνω του

Επιλέξτε στοιχείο μενού Εξαγωγήκαι καθορίστε τη διαδρομή προς το φάκελο στον οποίο θέλετε να επαναφέρετε αρχεία από το σκιερό αντίγραφο.

Τρόποι για να προστατευτείτε από Trojans ransomwareΔυστυχώς, οι μέθοδοι προστασίας από Trojans ransomware για απλούς χρήστες είναι αρκετά περίπλοκες, καθώς απαιτούν πολιτική ασφαλείας ή ρυθμίσεις HIPS που επιτρέπουν την πρόσβαση σε αρχεία μόνο σε ορισμένες εφαρμογές και δεν παρέχουν 100% προστασία σε περιπτώσεις όπου ένας Trojan είναι ενσωματωμένος στο χώρο διευθύνσεων μιας αξιόπιστης εφαρμογής. Επομένως, η μόνη διαθέσιμη μέθοδος προστασίας είναι η δημιουργία αντιγράφων ασφαλείας των αρχείων χρήστη σε αφαιρούμενα μέσα. Επιπλέον, εάν ένα τέτοιο μέσο είναι εξωτερικός σκληρός δίσκος ή μονάδα flash, αυτά τα μέσα θα πρέπει να συνδέονται στον υπολογιστή μόνο για τη διάρκεια της δημιουργίας αντιγράφων ασφαλείας και να αποσυνδέονται τον υπόλοιπο χρόνο. Για μεγαλύτερη ασφάλεια, τα αντίγραφα ασφαλείας μπορούν να πραγματοποιηθούν με εκκίνηση από Ζωντανό CD. Τα αντίγραφα ασφαλείας μπορούν επίσης να πραγματοποιηθούν στο λεγόμενο " αποθήκευση στο σύννεφο" παρέχονται από ορισμένες εταιρείες.

Ρύθμιση προγραμμάτων προστασίας από ιούς για τη μείωση της πιθανότητας μόλυνσης από Trojans ransomware.

Ισχύει για όλα τα προϊόντα:

Είναι απαραίτητο να ενεργοποιήσετε τη μονάδα αυτοάμυνας και να ορίσετε έναν σύνθετο κωδικό πρόσβασης για τις ρυθμίσεις προστασίας από ιούς!!!

Συνεχίζω την περιβόητη ενότητα στον ιστότοπό μου με μια άλλη ιστορία στην οποία ήμουν ο ίδιος θύμα. Θα μιλήσω για τον ιό ransomware Crusis (Dharma), ο οποίος κρυπτογραφούσε όλα τα αρχεία σε μια μονάδα δίσκου δικτύου και τους έδωσε την επέκταση .combo. Εργάστηκε όχι μόνο σε τοπικά αρχεία, όπως συμβαίνει τις περισσότερες φορές, αλλά και σε δικτυακά αρχεία.

Εγγυημένη αποκρυπτογράφηση αρχείων μετά από ιό ransomware - dr-shifro.ru. Λεπτομέρειες για την εργασία και το σχέδιο αλληλεπίδρασης με τον πελάτη βρίσκονται παρακάτω στο άρθρο μου ή στον ιστότοπο στην ενότητα "Διαδικασία εργασίας".

Εισαγωγή

Η ιστορία θα είναι σε πρώτο πρόσωπο, αφού τα δεδομένα και η υποδομή που διαχειρίστηκα επηρεάστηκαν από τον κρυπτογράφηση. Όσο λυπηρό κι αν είναι να το παραδεχτώ, εν μέρει φταίω για αυτό που συνέβη, αν και γνωρίζω κρυπτογράφους εδώ και πολύ καιρό. Προς υπεράσπισή μου, θα πω ότι κανένα στοιχείο δεν χάθηκε, όλα αποκαταστάθηκαν γρήγορα και διερευνήθηκαν χωρίς καθυστέρηση. Πρώτα όμως πρώτα.

Το βαρετό πρωινό ξεκίνησε με το γεγονός ότι στις 9:15 τηλεφώνησε ο διαχειριστής του συστήματος από έναν απομακρυσμένο ιστότοπο και είπε ότι υπήρχε ένας κρυπτογραφητής στο δίκτυο, τα δεδομένα στις μονάδες δίσκου δικτύου είχαν ήδη κρυπτογραφηθεί. Ένα ρίγος διαπέρασε το δέρμα μου :) Άρχισε να ελέγχει μόνος του την πηγή μόλυνσης και εγώ άρχισα να ελέγχω με τους δικούς μου. Φυσικά, αμέσως πήγα στον διακομιστή, αποσύνδεσα τις μονάδες δίσκου δικτύου και άρχισα να κοιτάζω το αρχείο καταγραφής πρόσβασης δεδομένων. Οι μονάδες δίσκου δικτύου έχουν ρυθμιστεί, πρέπει να είναι ενεργοποιημένες. Από το αρχείο καταγραφής, είδα αμέσως την πηγή της μόλυνσης, τον λογαριασμό στον οποίο εκτελούσε το ransomware και την ώρα έναρξης της κρυπτογράφησης.

Περιγραφή του ιού Crusis (Dharma) ransomware

Τότε άρχισε η έρευνα. Τα κρυπτογραφημένα αρχεία έλαβαν την επέκταση .combo. Υπήρχαν πολλοί από αυτούς. Ο κρυπτογράφος άρχισε να εργάζεται αργά το βράδυ, περίπου στις 11 μ.μ. Ήμασταν τυχεροί - το αντίγραφο ασφαλείας των επηρεαζόμενων δίσκων είχε μόλις ολοκληρωθεί αυτή τη στιγμή. Τα δεδομένα δεν χάθηκαν καθόλου, αφού δημιουργήθηκαν αντίγραφα ασφαλείας στο τέλος της εργάσιμης ημέρας. Ξεκίνησα αμέσως την επαναφορά από το αντίγραφο ασφαλείας, το οποίο βρίσκεται σε ξεχωριστό διακομιστή χωρίς πρόσβαση SMB.

Κατά τη διάρκεια της νύχτας, ο ιός κατάφερε να κρυπτογραφήσει περίπου 400 GB δεδομένων σε μονάδες δίσκου δικτύου. Η απλή διαγραφή όλων των κρυπτογραφημένων αρχείων με την σύνθετη επέκταση κράτησε πολύ. Στην αρχή ήθελα να τα διαγράψω όλα με τη μία, αλλά όταν μόνο η μέτρηση αυτών των αρχείων διήρκεσε για 15 λεπτά, κατάλαβα ότι ήταν άχρηστο σε αυτή τη χρονική στιγμή. Αντίθετα, άρχισα να κατεβάζω τα πιο πρόσφατα δεδομένα και μετά καθάρισα τους δίσκους από κρυπτογραφημένα αρχεία.

Θα σας πω την απλή αλήθεια αμέσως. Έχοντας ενημερωμένα, αξιόπιστα αντίγραφα ασφαλείας καθιστά επιλύσιμο κάθε πρόβλημα. Δεν μπορώ καν να φανταστώ τι να κάνω αν δεν είναι εκεί ή δεν είναι σχετικά. Πάντα δίνω ιδιαίτερη σημασία στα αντίγραφα ασφαλείας. Τα φροντίζω, τα αγαπώ και δεν δίνω σε κανέναν πρόσβαση σε αυτά.

Αφού ξεκίνησα την ανάκτηση κρυπτογραφημένων αρχείων, είχα χρόνο να καταλάβω ήρεμα την κατάσταση και να ρίξω μια πιο προσεκτική ματιά στον ιό κρυπτογράφησης Crusis (Dharma). Εκπλήξεις και εκπλήξεις με περίμεναν εδώ. Η πηγή μόλυνσης ήταν μια εικονική μηχανή με Windows 7με εγκαταλελειμμένο rdpθύρα μέσω εφεδρικού καναλιού. Το λιμάνι δεν ήταν στάνταρ - 33333. Νομίζω ότι ήταν το κύριο λάθος να χρησιμοποιήσω μια τέτοια θύρα. Αν και δεν είναι στάνταρ, είναι πολύ δημοφιλές. Φυσικά, είναι καλύτερο να μην προωθήσετε καθόλου το rdp, αλλά σε αυτήν την περίπτωση ήταν πραγματικά απαραίτητο. Παρεμπιπτόντως, τώρα, αντί για αυτήν την εικονική μηχανή, χρησιμοποιείται επίσης μια εικονική μηχανή με CentOS 7 που εκτελεί ένα κοντέινερ με xfce και ένα πρόγραμμα περιήγησης στο Docker. Λοιπόν, αυτή η εικονική μηχανή δεν έχει πρόσβαση πουθενά, μόνο όπου χρειάζεται.

Τι είναι τρομακτικό σε όλη αυτή την ιστορία; Η εικονική μηχανή ενημερώθηκε. Ο κρυπτογράφος άρχισε να εργάζεται στα τέλη Αυγούστου. Είναι αδύνατο να προσδιοριστεί ακριβώς πότε μολύνθηκε το μηχάνημα. Ο ιός εξαφάνισε πολλά πράγματα στην ίδια την εικονική μηχανή. Οι ενημερώσεις σε αυτό το σύστημα εγκαταστάθηκαν τον Μάιο. Δηλαδή, δεν πρέπει να υπάρχουν παλιές ανοιχτές τρύπες πάνω του. Τώρα δεν ξέρω καν πώς να αφήσω τη θύρα rdp προσβάσιμη από το Διαδίκτυο. Υπάρχουν πάρα πολλές περιπτώσεις όπου αυτό είναι πραγματικά απαραίτητο. Για παράδειγμα, ένας τερματικός διακομιστής σε ενοικιαζόμενο υλικό. Δεν θα νοικιάσετε επίσης μια πύλη VPN για κάθε διακομιστή.

Τώρα ας πλησιάσουμε στο θέμα και στο ίδιο το ransomware. Η διεπαφή δικτύου της εικονικής μηχανής απενεργοποιήθηκε και μετά την ξεκίνησα. Με υποδέχτηκε μια τυπική πινακίδα, την οποία είχα ήδη δει πολλές φορές από άλλους κρυπτογράφους.

Όλα τα αρχεία σας έχουν κρυπτογραφηθεί! Όλα τα αρχεία σας έχουν κρυπτογραφηθεί λόγω προβλήματος ασφαλείας με τον υπολογιστή σας. Αν θέλετε να τα επαναφέρετε, γράψτε μας στο e-mail [email προστατευμένο]Γράψτε αυτό το αναγνωριστικό στον τίτλο του μηνύματός σας 501BED27 Σε περίπτωση μη απάντησης σε 24 ώρες γράψτε μας σε αυτά τα e-mail: [email προστατευμένο]Πρέπει να πληρώσετε για την αποκρυπτογράφηση σε Bitcoin. Η τιμή εξαρτάται από το πόσο γρήγορα θα μας γράψετε. Μετά την πληρωμή θα σας στείλουμε το εργαλείο αποκρυπτογράφησης που θα αποκρυπτογραφήσει όλα τα αρχεία σας. Δωρεάν αποκρυπτογράφηση ως εγγύηση Πριν την πληρωμή μπορείτε να μας στείλετε έως και 1 αρχείο για δωρεάν αποκρυπτογράφηση. Το συνολικό μέγεθος των αρχείων πρέπει να είναι μικρότερο από 1 Mb (μη αρχειοθετημένο) και τα αρχεία δεν πρέπει να περιέχουν πολύτιμες πληροφορίες. (βάσεις δεδομένων, αντίγραφα ασφαλείας, μεγάλα φύλλα excel, κ.λπ.) Πώς να αποκτήσετε Bitcoins Ο ευκολότερος τρόπος για να αγοράσετε bitcoins είναι ο ιστότοπος LocalBitcoins. Πρέπει να εγγραφείτε, να κάνετε κλικ στο «Αγοράστε bitcoins» και να επιλέξετε τον πωλητή κατά τρόπο πληρωμής και τιμή. https://localbitcoins.com/buy_bitcoins Επίσης, μπορείτε να βρείτε άλλα μέρη για να αγοράσετε Bitcoin και οδηγό για αρχάριους εδώ: Προσοχή! Μην μετονομάζετε κρυπτογραφημένα αρχεία. Μην προσπαθήσετε να αποκρυπτογραφήσετε τα δεδομένα σας χρησιμοποιώντας λογισμικό τρίτων, μπορεί να προκαλέσει μόνιμη απώλεια δεδομένων. Η αποκρυπτογράφηση των αρχείων σας με τη βοήθεια τρίτων μπορεί να προκαλέσει αυξημένη τιμή (προσθέτουν την αμοιβή τους στο δικό μας) ή να γίνετε θύμα απάτης.

Υπήρχαν 2 αρχεία κειμένου στην επιφάνεια εργασίας με το όνομα ΑΡΧΕΙΑ ΚΡΥΠΤΩΜΕΝΑ.TXTτο ακόλουθο περιεχόμενο:

Όλα τα δεδομένα σας έχουν κλειδωθεί. Θέλετε να επιστρέψετε; γράψτε email [email προστατευμένο]

Είναι ενδιαφέρον ότι τα δικαιώματα καταλόγου έχουν αλλάξει Επιφάνεια εργασίας. Ο χρήστης δεν είχε δικαιώματα εγγραφής. Προφανώς, ο ιός το έκανε αυτό για να εμποδίσει τον χρήστη να διαγράψει κατά λάθος πληροφορίες σε αρχεία κειμένου από την επιφάνεια εργασίας. Υπήρχε ένας κατάλογος εκεί στην επιφάνεια εργασίας Τροία, το οποίο περιείχε τον ίδιο τον ιό - ένα αρχείο l20VHC_playload.exe.

Πώς κρυπτογραφεί αρχεία ο ιός ransomware Crusis (Dharma).

Έχοντας καταλάβει όλα ήρεμα και διάβασα παρόμοια μηνύματα για το θέμα του ransomware στο Διαδίκτυο, έμαθα ότι είχα κολλήσει μια έκδοση του διάσημου ιού ransomware Crusis (Dharma). Η Kaspersky το εντοπίζει όπως Trojan-Ransom.Win32.Crusis.to. Βάζει διαφορετικές επεκτάσεις σε αρχεία, συμπεριλαμβανομένου του and.combo. Η λίστα των αρχείων μου έμοιαζε κάπως έτσι:

- Vanino.docx.id-24EE2FBC..combo

- Petropavlovsk-Kamchatsky.docx.id-24EE2FBC..combo

- Khorol.docx.id-24EE2FBC..combo

- Yakutsk.docx.id-24EE2FBC..combo

Θα σας πω μερικές περισσότερες λεπτομέρειες σχετικά με τον τρόπο λειτουργίας του ransomware. Δεν ανέφερα κάτι σημαντικό. Αυτός ο υπολογιστής ήταν σε έναν τομέα. Τα αρχεία κρυπτογραφήθηκαν από χρήστη domain!!! Εδώ τίθεται το ερώτημα: από πού τον πήρε ο ιός; Δεν είδα πληροφορίες σχετικά με τα αρχεία καταγραφής του ελεγκτή τομέα και την επιλογή του κωδικού πρόσβασης του χρήστη. Δεν υπήρχαν πολλές αποτυχημένες συνδέσεις. Είτε έγινε εκμετάλλευση κάποιου είδους ευπάθειας, είτε δεν ξέρω τι να σκεφτώ. Χρησιμοποιήθηκε ένας λογαριασμός που δεν έχει συνδεθεί ποτέ σε αυτό το σύστημα. Υπήρχε εξουσιοδότηση μέσω rdp από λογαριασμό χρήστη τομέα και, στη συνέχεια, κρυπτογράφηση. Επίσης, δεν υπήρχαν ίχνη επιθέσεων ωμής βίας σε χρήστες και κωδικοί πρόσβασης στο ίδιο το σύστημα. Σχεδόν αμέσως έκανα σύνδεση χρησιμοποιώντας λογαριασμό τομέα rdp. Ήταν απαραίτητο να επιλέξετε, τουλάχιστον, όχι μόνο έναν κωδικό πρόσβασης, αλλά και ένα όνομα.

Δυστυχώς, ο λογαριασμός είχε κωδικό πρόσβασης 123456. Αυτός ήταν ο μόνος λογαριασμός με αυτόν τον κωδικό πρόσβασης που χάθηκε από τους τοπικούς διαχειριστές. Ανθρώπινος παράγοντας. Αυτός ήταν ο διαχειριστής και για κάποιο λόγο μια ολόκληρη σειρά από διαχειριστές συστήματος γνώριζαν αυτόν τον κωδικό πρόσβασης, αλλά δεν τον άλλαξαν. Προφανώς, αυτός είναι ο λόγος χρήσης του συγκεκριμένου λογαριασμού. Ωστόσο, ο μηχανισμός για την απόκτηση ακόμη και ενός τόσο απλού κωδικού πρόσβασης και ονόματος χρήστη παραμένει άγνωστος.

Απενεργοποίησα και διέγραψα την εικονική μηχανή που είχε μολυνθεί με κρυπτογράφηση, έχοντας πρώτα τραβήξει την εικόνα του δίσκου. Ο ίδιος ο ιός έβγαλε την εικόνα για να δει τη δουλειά του. Η περαιτέρω ιστορία θα βασίζεται στην εκτέλεση του ιού σε μια εικονική μηχανή.

Μια ακόμη μικρή λεπτομέρεια. Ο ιός σάρωνε ολόκληρο το τοπικό δίκτυο και ταυτόχρονα κρυπτογραφούσε πληροφορίες σε εκείνους τους υπολογιστές όπου υπήρχαν κάποιοι κοινόχρηστοι φάκελοι με πρόσβαση σε όλους. Είναι η πρώτη φορά που βλέπω τέτοια τροποποίηση του κρυπτογραφητή. Αυτό είναι πραγματικά ένα τρομακτικό πράγμα. Ένας τέτοιος ιός μπορεί απλώς να παραλύσει το έργο ολόκληρου του οργανισμού. Ας πούμε, για κάποιο λόγο, είχατε πρόσβαση στο δίκτυο στα ίδια τα αντίγραφα ασφαλείας. Ή χρησιμοποίησαν κάποιο είδος αδύναμου κωδικού πρόσβασης για τον λογαριασμό. Μπορεί να συμβεί ότι όλα θα είναι κρυπτογραφημένα - τόσο τα δεδομένα όσο και τα αρχειοθετημένα αντίγραφα. Γενικά, τώρα σκέφτομαι να αποθηκεύσω αντίγραφα ασφαλείας όχι μόνο σε ένα απομονωμένο περιβάλλον δικτύου, αλλά γενικά σε απενεργοποιημένο εξοπλισμό που ξεκινά μόνο για τη δημιουργία αντιγράφων ασφαλείας.

Πώς να χειριστείτε τον υπολογιστή σας και να αφαιρέσετε το Crusis (Dharma) ransomware

Στην περίπτωσή μου, ο ιός ransomware Crusis (Dharma) δεν ήταν ιδιαίτερα κρυμμένος και η αφαίρεσή του δεν θα έπρεπε να δημιουργήσει κανένα πρόβλημα. Όπως είπα, ήταν σε ένα φάκελο στην επιφάνεια εργασίας μου. Επιπλέον, κατέγραψε τον εαυτό του και ένα ενημερωτικό μήνυμα στο autorun.

Το ίδιο το σώμα του ιού διπλασιάστηκε στην ενότητα εκκίνησης Ξεκίναγια όλους τους χρήστες και windows/system32. Δεν κοίταξα πιο προσεκτικά γιατί δεν βλέπω το νόημα σε αυτό. Μετά τη μόλυνση με ransomware, συνιστώ ανεπιφύλακτα την επανεγκατάσταση του συστήματος. Αυτός είναι ο μόνος τρόπος για να βεβαιωθείτε ότι θα αφαιρέσετε τον ιό. Δεν θα είστε ποτέ απολύτως βέβαιοι ότι ο ιός έχει αφαιρεθεί, καθώς θα μπορούσε να έχει χρησιμοποιήσει κάποιες ακόμη αδημοσίευτες και άγνωστες ευπάθειες για να αφήσει έναν σελιδοδείκτη στο σύστημα. Μετά από κάποιο χρονικό διάστημα, μέσω αυτής της υποθήκης μπορείτε να κολλήσετε κάποιο νέο ιό και όλα θα επαναληφθούν κυκλικά.

Συνιστώ, λοιπόν, αμέσως μετά τον εντοπισμό του ransomware, να μην χειριστείτε τον υπολογιστή σας, αλλά να εγκαταστήσετε ξανά το σύστημα, αποθηκεύοντας τα υπόλοιπα δεδομένα. Ίσως ο ιός να μην κατάφερε να κρυπτογραφήσει τα πάντα. Αυτές οι συστάσεις ισχύουν για όσους δεν σκοπεύουν να επιχειρήσουν να ανακτήσουν αρχεία. Εάν έχετε τρέχοντα αντίγραφα ασφαλείας, τότε απλώς εγκαταστήστε ξανά το σύστημα και επαναφέρετε τα δεδομένα.

Εάν δεν έχετε αντίγραφα ασφαλείας και είστε έτοιμοι να επαναφέρετε αρχεία με οποιοδήποτε κόστος, τότε προσπαθούμε να μην αγγίξετε καθόλου τον υπολογιστή. Πρώτα απ 'όλα, απλώς αποσυνδέστε το καλώδιο δικτύου, κατεβάστε μερικά κρυπτογραφημένα αρχεία και ένα αρχείο κειμένου με πληροφορίες ΚΑΘΑΡΗμονάδα flash και, στη συνέχεια, τερματίστε τη λειτουργία του υπολογιστή. Ο υπολογιστής δεν μπορεί πλέον να ενεργοποιηθεί. Εάν δεν καταλαβαίνετε καθόλου τα ζητήματα του υπολογιστή, τότε δεν θα μπορείτε να αντιμετωπίσετε μόνοι σας τον ιό, πόσο μάλλον να αποκρυπτογραφήσετε ή να επαναφέρετε αρχεία. Επικοινωνήστε με κάποιον που γνωρίζει. Εάν πιστεύετε ότι μπορείτε να κάνετε κάτι μόνοι σας, τότε διαβάστε.

Πού να κατεβάσετε τον αποκρυπτογραφητή Crusis (Dharma).

Αυτό που ακολουθεί είναι η καθολική συμβουλή μου για όλους τους ιούς ransomware. Υπάρχει ένας ιστότοπος - https://www.nomoreransom.org Θα μπορούσε θεωρητικά να περιέχει έναν αποκρυπτογραφητή για το Crusis ή το Dharma ή κάποιες άλλες πληροφορίες για την αποκρυπτογράφηση αρχείων. Στην πρακτική μου, αυτό δεν έχει ξαναγίνει, αλλά ίσως σταθείς τυχερός. Αξίζει μια δοκιμή. Για να γίνει αυτό, στην κεντρική σελίδα συμφωνούμε κάνοντας κλικ ΝΑΙ.

Επισυνάψτε 2 αρχεία και επικολλήστε τα περιεχόμενα του μηνύματος πληροφοριών του ransomware και κάντε κλικ Ελεγχος.

Αν είστε τυχεροί, θα πάρετε κάποιες πληροφορίες. Στην περίπτωσή μου δεν βρέθηκε τίποτα.

Όλοι οι υπάρχοντες αποκρυπτογραφητές για ransomware συλλέγονται σε μια ξεχωριστή σελίδα - https://www.nomoreransom.org/ru/decryption-tools.html Η ύπαρξη αυτής της λίστας μας επιτρέπει να αναμένουμε ότι υπάρχει ακόμα κάποιο νόημα σε αυτόν τον ιστότοπο και την υπηρεσία. Η Kaspersky έχει μια παρόμοια υπηρεσία - https://noransom.kaspersky.com/ru/ Μπορείτε να δοκιμάσετε την τύχη σας εκεί.

Δεν νομίζω ότι αξίζει να ψάξετε για αποκρυπτογραφητές πουθενά αλλού μέσω μιας αναζήτησης στο Διαδίκτυο. Είναι απίθανο να βρεθούν. Πιθανότατα θα είναι είτε μια κανονική απάτη με ανεπιθύμητο λογισμικό, στην καλύτερη περίπτωση, είτε ένας νέος ιός.

Σημαντική προσθήκη. Εάν έχετε εγκαταστήσει μια έκδοση με άδεια χρήσης ενός προγράμματος προστασίας από ιούς, φροντίστε να δημιουργήσετε ένα αίτημα στο πρόγραμμα προστασίας από ιούς TP για αποκρυπτογράφηση αρχείων. Μερικές φορές βοηθάει πραγματικά. Έχω δει κριτικές επιτυχούς αποκρυπτογράφησης από υποστήριξη προστασίας από ιούς.

Πώς να αποκρυπτογραφήσετε και να ανακτήσετε αρχεία μετά τον ιό Crusis (Dharma).

Τι να κάνετε όταν ο ιός Crusis (Dharma) έχει κρυπτογραφήσει τα αρχεία σας, καμία από τις μεθόδους που περιγράφηκαν προηγουμένως δεν βοήθησε και πρέπει πραγματικά να επαναφέρετε τα αρχεία; Η τεχνική εφαρμογή της κρυπτογράφησης δεν επιτρέπει την αποκρυπτογράφηση αρχείων χωρίς κλειδί ή αποκρυπτογραφητή, που έχει μόνο ο συγγραφέας του κρυπτογραφητή. Ίσως υπάρχει κάποιος άλλος τρόπος να το αποκτήσω, αλλά δεν έχω αυτές τις πληροφορίες. Μπορούμε μόνο να προσπαθήσουμε να ανακτήσουμε αρχεία χρησιμοποιώντας αυτοσχέδιες μεθόδους. Αυτά περιλαμβάνουν:

- Εργαλείο σκιώδη αντίγραφαπαράθυρα.

- Διαγραμμένα προγράμματα ανάκτησης δεδομένων

Πριν από περαιτέρω χειρισμούς, συνιστώ να δημιουργήσετε μια εικόνα δίσκου τομέα προς τομέα. Αυτό θα σας επιτρέψει να καταγράψετε την τρέχουσα κατάσταση και αν τίποτα δεν λειτουργεί, τότε τουλάχιστον μπορείτε να επιστρέψετε στο σημείο εκκίνησης και να δοκιμάσετε κάτι άλλο. Στη συνέχεια, πρέπει να αφαιρέσετε το ίδιο το ransomware χρησιμοποιώντας οποιοδήποτε πρόγραμμα προστασίας από ιούς με το πιο πρόσφατο σύνολο βάσεων δεδομένων κατά των ιών. Θα κάνω CureItή Εργαλείο αφαίρεσης ιών Kaspersky. Μπορείτε να εγκαταστήσετε οποιοδήποτε άλλο πρόγραμμα προστασίας από ιούς σε δοκιμαστική λειτουργία. Αυτό είναι αρκετό για την απομάκρυνση του ιού.

Μετά από αυτό, κάνουμε εκκίνηση στο μολυσμένο σύστημα και ελέγχουμε αν έχουμε ενεργοποιημένα τα σκιώδη αντίγραφα. Αυτό το εργαλείο λειτουργεί από προεπιλογή σε Windows 7 και νεότερες εκδόσεις, εκτός εάν το απενεργοποιήσετε χειροκίνητα. Για έλεγχο, ανοίξτε τις ιδιότητες του υπολογιστή και μεταβείτε στην ενότητα προστασίας συστήματος.

Εάν κατά τη διάρκεια της μόλυνσης δεν επιβεβαιώσετε το αίτημα UAC για διαγραφή αρχείων σε σκιερά αντίγραφα, τότε κάποια δεδομένα θα πρέπει να παραμείνουν εκεί. Για να επαναφέρετε εύκολα αρχεία από σκιερά αντίγραφα, προτείνω να χρησιμοποιήσετε ένα δωρεάν πρόγραμμα για αυτό - ShadowExplorer. Κατεβάστε το αρχείο, αποσυσκευάστε το πρόγραμμα και εκτελέστε το.

Θα ανοίξει το πιο πρόσφατο αντίγραφο των αρχείων και η ρίζα της μονάδας δίσκου C Στην επάνω αριστερή γωνία, μπορείτε να επιλέξετε ένα αντίγραφο ασφαλείας εάν έχετε πολλά από αυτά. Ελέγξτε διαφορετικά αντίγραφα για τα απαραίτητα αρχεία. Συγκρίνετε κατά ημερομηνία για την πιο πρόσφατη έκδοση. Στο παρακάτω παράδειγμά μου, βρήκα 2 αρχεία στην επιφάνεια εργασίας μου πριν από τρεις μήνες, όταν επεξεργάστηκαν για τελευταία φορά.

Κατάφερα να ανακτήσω αυτά τα αρχεία. Για να το κάνω αυτό, τα επέλεξα, έκανα δεξί κλικ, επέλεξα Εξαγωγή και καθόρισα το φάκελο όπου θα τα επαναφέρω.

Μπορείτε να επαναφέρετε τους φακέλους αμέσως χρησιμοποιώντας την ίδια αρχή. Εάν λειτουργούσαν σκιώδη αντίγραφα και δεν τα διαγράψατε, έχετε πολλές πιθανότητες να ανακτήσετε όλα, ή σχεδόν όλα, τα αρχεία που είναι κρυπτογραφημένα από τον ιό. Ίσως κάποια από αυτά να είναι μια παλαιότερη έκδοση από ό, τι θα θέλαμε, αλλά παρόλα αυτά, είναι καλύτερο από το τίποτα.

Εάν για κάποιο λόγο δεν έχετε σκιώδη αντίγραφα των αρχείων σας, η μόνη σας ευκαιρία να λάβετε τουλάχιστον κάτι από τα κρυπτογραφημένα αρχεία είναι να τα επαναφέρετε χρησιμοποιώντας εργαλεία ανάκτησης διαγραμμένων αρχείων. Για να γίνει αυτό, προτείνω να χρησιμοποιήσετε το δωρεάν πρόγραμμα Photorec.

Εκκινήστε το πρόγραμμα και επιλέξτε το δίσκο στον οποίο θα επαναφέρετε τα αρχεία. Η εκκίνηση της γραφικής έκδοσης του προγράμματος εκτελεί το αρχείο qphotorec_win.exe. Πρέπει να επιλέξετε έναν φάκελο όπου θα τοποθετηθούν τα αρχεία που βρέθηκαν. Είναι καλύτερα αυτός ο φάκελος να μην βρίσκεται στην ίδια μονάδα δίσκου όπου κάνουμε αναζήτηση. Συνδέστε μια μονάδα flash ή έναν εξωτερικό σκληρό δίσκο για να το κάνετε αυτό.

Η διαδικασία αναζήτησης θα διαρκέσει πολύ. Στο τέλος θα δείτε στατιστικά. Τώρα μπορείτε να μεταβείτε στον προκαθορισμένο φάκελο και να δείτε τι βρίσκεται εκεί. Το πιθανότερο είναι ότι θα υπάρχουν πολλά αρχεία και τα περισσότερα είτε θα είναι κατεστραμμένα είτε θα είναι κάποιου είδους σύστημα και άχρηστα αρχεία. Ωστόσο, ορισμένα χρήσιμα αρχεία μπορούν να βρεθούν σε αυτήν τη λίστα. Δεν υπάρχουν εγγυήσεις εδώ, αυτό που θα βρείτε είναι αυτό που θα βρείτε. Οι εικόνες συνήθως αποκαθίστανται καλύτερα.

Εάν το αποτέλεσμα δεν σας ικανοποιεί, τότε υπάρχουν και προγράμματα για την ανάκτηση των διαγραμμένων αρχείων. Παρακάτω είναι μια λίστα με τα προγράμματα που χρησιμοποιώ συνήθως όταν χρειάζεται να ανακτήσω τον μέγιστο αριθμό αρχείων:

- R.saver

- Ανάκτηση αρχείων Starus

- JPEG Recovery Pro

- Active File Recovery Professional

Αυτά τα προγράμματα δεν είναι δωρεάν, επομένως δεν θα παράσχω συνδέσμους. Αν θέλετε πραγματικά, μπορείτε να τα βρείτε μόνοι σας στο Διαδίκτυο.

Ολόκληρη η διαδικασία ανάκτησης αρχείων χρησιμοποιώντας τα αναφερόμενα προγράμματα παρουσιάζεται λεπτομερώς στο βίντεο στο τέλος του άρθρου.

Kaspersky, eset nod32 και άλλα στον αγώνα κατά του ransomware Crusis (Dharma)

Ως συνήθως, πέρασα από τα φόρουμ δημοφιλών antivirus αναζητώντας πληροφορίες σχετικά με το ransomware που εγκαθιστά την επέκταση .combo. Υπάρχει σαφής τάση εξάπλωσης του ιού. Πολλά αιτήματα ξεκινούν από τα μέσα Αυγούστου. Τώρα φαίνεται ότι δεν είναι ορατά, αλλά ίσως προσωρινά, ή η επέκταση των κρυπτογραφημένων αρχείων έχει απλώς αλλάξει.

Ακολουθεί ένα παράδειγμα τυπικού αιτήματος από το φόρουμ της Kaspersky.

Υπάρχει επίσης ένα σχόλιο από τον συντονιστή παρακάτω.

Το φόρουμ του EsetNod32 είναι από καιρό εξοικειωμένο με τον ιό που εγκαθιστά την επέκταση .combo. Όπως καταλαβαίνω, ο ιός δεν είναι μοναδικός και δεν είναι νέος, αλλά μια παραλλαγή της πασίγνωστης σειράς ιών Crusis (Dharma). Ακολουθεί ένα τυπικό αίτημα για αποκρυπτογράφηση δεδομένων:

Παρατήρησα ότι υπάρχουν πολλές κριτικές στο φόρουμ του Eset ότι ο ιός διείσδυσε στον διακομιστή μέσω rdp. Φαίνεται ότι αυτή είναι μια πραγματικά ισχυρή απειλή και δεν μπορείτε να αφήσετε το rdp χωρίς κάλυψη. Το μόνο ερώτημα που προκύπτει είναι πώς εισέρχεται ο ιός μέσω rdp; Μαντεύει έναν κωδικό πρόσβασης, συνδέεται με έναν γνωστό χρήστη και κωδικό πρόσβασης ή κάτι άλλο.

Πού να πάτε για εγγυημένη αποκρυπτογράφηση

Έτυχε να συναντήσω μια εταιρεία που στην πραγματικότητα αποκρυπτογραφεί δεδομένα μετά από την εργασία διαφόρων ιών κρυπτογράφησης, συμπεριλαμβανομένου του Crusis (Dharma). Η διεύθυνσή τους είναι http://www.dr-shifro.ru. Πληρωμή μόνο μετά την αποκρυπτογράφηση και την επαλήθευση σας. Εδώ είναι ένα κατά προσέγγιση σχέδιο εργασίας:

- Ένας ειδικός της εταιρείας έρχεται στο γραφείο ή το σπίτι σας και υπογράφει μια συμφωνία μαζί σας, η οποία καθορίζει το κόστος της εργασίας.

- Εκκινεί τον αποκρυπτογραφητή στον υπολογιστή σας και αποκρυπτογραφεί ορισμένα αρχεία.

- Βεβαιωθείτε ότι έχουν ανοίξει όλα τα αρχεία, υπογράφετε το πιστοποιητικό αποδοχής για ολοκληρωμένη εργασία και λαμβάνετε έναν αποκρυπτογραφητή.

- Αποκρυπτογραφείτε τα αρχεία σας και συμπληρώνετε τα υπόλοιπα έγγραφα.

Δεν ρισκάρεις τίποτα. Πληρωμή μόνο μετά από επίδειξη της λειτουργίας του αποκωδικοποιητή. Γράψτε μια κριτική σχετικά με την εμπειρία σας με αυτήν την εταιρεία.

Μέθοδοι προστασίας από ιούς ransomware

Δεν θα απαριθμήσω τα προφανή πράγματα σχετικά με την εκκίνηση άγνωστων προγραμμάτων από το Διαδίκτυο και το άνοιγμα συνημμένων στο ταχυδρομείο. Αυτό το ξέρουν όλοι πλέον. Επιπλέον, έγραψα για αυτό πολλές φορές στα άρθρα μου στην ενότητα σχετικά. Θα δώσω προσοχή στα αντίγραφα ασφαλείας. Πρέπει όχι μόνο να υπάρχουν, αλλά να είναι απρόσιτα από έξω. Εάν πρόκειται για κάποιο είδος μονάδας δίσκου δικτύου, τότε ένας ξεχωριστός λογαριασμός με ισχυρό κωδικό πρόσβασης πρέπει να έχει πρόσβαση σε αυτό.

Εάν δημιουργείτε αντίγραφα ασφαλείας προσωπικών αρχείων σε μονάδα flash ή εξωτερική μονάδα δίσκου, μην τα διατηρείτε συνεχώς συνδεδεμένα στο σύστημα. Αφού δημιουργήσετε αντίγραφα ασφαλείας, αποσυνδέστε τις συσκευές από τον υπολογιστή. Βλέπω το ιδανικό αντίγραφο ασφαλείας σε μια ξεχωριστή συσκευή, η οποία ενεργοποιείται μόνο για δημιουργία αντιγράφου ασφαλείας και, στη συνέχεια, αποσυνδέεται ξανά από το δίκτυο αποσυνδέοντας το καλώδιο δικτύου ή απλά τερματίζοντας την εργασία.

Τα αντίγραφα ασφαλείας πρέπει να είναι σταδιακά. Αυτό είναι απαραίτητο για να αποφευχθεί μια κατάσταση όπου ο κρυπτογραφητής κρυπτογραφούσε όλα τα δεδομένα χωρίς να το προσέξετε. Πραγματοποιήθηκε ένα αντίγραφο ασφαλείας, το οποίο αντικατέστησε τα παλιά αρχεία με νέα, αλλά ήδη κρυπτογραφημένα. Ως αποτέλεσμα, έχετε ένα αρχείο, αλλά δεν είναι χρήσιμο. Πρέπει να έχετε βάθος αρχείου τουλάχιστον αρκετών ημερών. Νομίζω ότι στο μέλλον θα υπάρξει, αν δεν έχουν ακόμη εμφανιστεί, ransomware που θα κρυπτογραφούν αθόρυβα μέρος των δεδομένων και θα περιμένουν για κάποιο χρονικό διάστημα χωρίς να αποκαλυφθούν. Αυτό θα γίνει με την προσδοκία ότι τα κρυπτογραφημένα αρχεία θα καταλήξουν σε αρχεία και εκεί, με την πάροδο του χρόνου, θα αντικατασταθούν τα πραγματικά αρχεία.

Αυτή θα είναι μια δύσκολη στιγμή για τον εταιρικό τομέα. Έχω ήδη δώσει ένα παράδειγμα παραπάνω από το φόρουμ του eset, όπου κρυπτογραφήθηκαν μονάδες δίσκου δικτύου με 20 TB δεδομένων. Τώρα φανταστείτε ότι έχετε μια τέτοια μονάδα δίσκου δικτύου, αλλά μόνο 500 G δεδομένων είναι κρυπτογραφημένα σε καταλόγους στους οποίους δεν υπάρχει συνεχής πρόσβαση. Περνούν μερικές εβδομάδες, κανείς δεν παρατηρεί τα κρυπτογραφημένα αρχεία, επειδή βρίσκονται σε καταλόγους αρχειοθέτησης και δεν εργάζονται συνεχώς. Ωστόσο, στο τέλος της περιόδου αναφοράς, απαιτούνται δεδομένα. Πηγαίνουν εκεί και βλέπουν ότι όλα είναι κρυπτογραφημένα. Πηγαίνουν στο αρχείο, και εκεί το βάθος αποθήκευσης είναι, ας πούμε, 7 ημέρες. Και αυτό είναι όλο, τα δεδομένα έχουν χαθεί.

Αυτό απαιτεί μια ξεχωριστή, προσεκτική προσέγγιση των αρχείων. Χρειάζεστε λογισμικό και πόρους για μακροπρόθεσμη αποθήκευση δεδομένων.

Βίντεο σχετικά με την αποκρυπτογράφηση και την ανάκτηση αρχείων

Ακολουθεί ένα παράδειγμα παρόμοιας τροποποίησης του ιού, αλλά το βίντεο είναι απολύτως σχετικό με το combo.

Ανάγνωση, πώς να προστατευτείτε από μόλυνση από ιούς ransomware και να αφαιρέσετε το XTBLαπό υπολογιστή. Αξίζει να πληρώσετε τα λύτρα, και πώς να ανακτήσετε αρχεία κρυπτογραφημένα από ransomware. Οι ιοί ransomware είναι μια από τις χειρότερες μολύνσεις στον κυβερνοχώρο που μπορείτε να συναντήσετε. Δεν είναι για τίποτα που απολαμβάνουν μια τέτοια φήμη στο Διαδίκτυο, καθώς αυτό είναι ένα πραγματικά τρομακτικό εργαλείο.

Όλα τα ransomware έχουν σχεδιαστεί σύμφωνα με την ίδια αρχή. Γλιστρώντας στο σύστημά σας χωρίς να εντοπιστούν, αρχίζουν να κρυπτογραφούν τα αρχεία σας για να σας ζητήσουν αργότερα λύτρα για πρόσβαση σε αυτά.

Περιεχόμενο:Ιός Ransomware

Εάν ξαφνικά βρείτε ένα ή όλα τα αρχεία σας μετονομασμένα με XTBL ή άλλη άγνωστη επέκταση αρχείου, δεν έχετε τύχη - αντιμετωπίσατε έναν ιό ransomware. Σύντομα θα λάβετε ένα μήνυμα που θα σας ζητά να πληρώσετε για να ξεκλειδώσετε τα αρχεία σας. Μερικές φορές αυτό μπορεί να είναι ένα παράθυρο με κείμενο, μερικές φορές ένα έγγραφο Readme κειμένου στην επιφάνεια εργασίας ή ακόμα και σε κάθε φάκελο αρχείων. Το μήνυμα προς τον χρήστη μπορεί να αντιγραφεί σε πολλές γλώσσες εκτός από τα αγγλικά και περιέχει όλες τις απαιτήσεις των εισβολέων που δημιούργησαν τον ιό.

Θα φαινόταν πιο εύκολο να πληρώσετε για να απαλλαγείτε από έναν τέτοιο ιό, αλλά δεν είναι έτσι. Ανεξάρτητα από τις απαιτήσεις του ιού, μην συμφωνείτε μαζί τους - θα σας επιφέρει διπλό πλήγμα. Τα κλειδωμένα αρχεία σας πιθανότατα δεν θα είναι ανακτήσιμα - αποδεχτείτε το και μην στείλετε χρήματα για να ξεκλειδώσετε τα αρχεία. Διαφορετικά, εκτός από αρχεία, θα χάσετε και χρήματα.

Ενδέχεται να λάβετε ένα μήνυμα με το ακόλουθο περιεχόμενο:

«Όλα τα αρχεία στον υπολογιστή σας, συμπεριλαμβανομένων βίντεο, φωτογραφιών και εγγράφων έχουν κρυπτογραφηθεί. Η κρυπτογράφηση πραγματοποιήθηκε χρησιμοποιώντας ένα μοναδικό δημόσιο κλειδί που δημιουργήθηκε για αυτόν τον υπολογιστή. Για να αποκρυπτογραφήσετε αρχεία πρέπει να χρησιμοποιήσετε ένα ιδιωτικό κλειδί.

Το μόνο αντίγραφο αυτού του κλειδιού είναι αποθηκευμένο σε έναν μυστικό διακομιστή στο Διαδίκτυο. Το κλειδί θα καταστραφεί αυτόματα μετά από 7 ημέρες και κανείς δεν θα μπορεί να έχει πρόσβαση στα αρχεία."

Πώς ένας υπολογιστής θα μπορούσε να μολυνθεί από έναν ιό ransomware

Ένας ιός ransomware δεν μπορεί να εμφανιστεί στον υπολογιστή σας μέσω μαγείας. Αποτελείται από πολλά στοιχεία, η εγκατάσταση των οποίων πρέπει να εγκριθεί από εσάς προσωπικά. Φυσικά, ο ιός δεν το έκανε αυτό ανοιχτά, έγινε με τη βοήθεια τεχνασμάτων και εξαπάτησης.

Για παράδειγμα, μια από τις πιο δημοφιλείς μεθόδους διείσδυσης είναι η χρήση δωρεάν προγραμμάτων, κατεστραμμένων τοποθεσιών ή συνδέσμων. Η μόλυνση μπορεί επίσης να συγκαλυφθεί ως ενημέρωση Java ή Flash Player. Θα είστε σίγουροι ότι εγκαθιστάτε ενημερώσεις για ένα πρόγραμμα που γνωρίζετε και θα ανάψετε το πράσινο φως για την εγκατάσταση μιας επικίνδυνης και επιβλαβούς μόλυνσης.

Για να αποφύγετε να μπείτε σε μια δυσάρεστη κατάσταση, να είστε προσεκτικοί και προσεκτικοί. Μην βιαστείτε να προβείτε σε οποιαδήποτε ενέργεια εάν δεν είστε σίγουροι για αυτό. Ο κύριος λόγος για τον ιό είναι η αμέλεια του χρήστη.

Αφαίρεση της επέκτασης XTBL ή αλλαγή ονομάτων αρχείων

Γιατί είναι τόσο επικίνδυνη η επέκταση αρχείου XTBL; Το πρόγραμμα ransomware θα βρει όλα τα αρχεία σας, συμπεριλαμβανομένων εικόνων, βίντεο, μουσικής, εγγράφων και θα πραγματοποιήσει μια διαδικασία κρυπτογράφησης με αυτά. Τα αρχεία οποιασδήποτε μορφής θα είναι κρυπτογραφημένα: doc, .docx, .docm, .wps, .xls, .xlsx, .ppt, .pptx, .pptm, .pdd, .pdf, .eps, .ai, .indd, . cdr, .dng, .mp3, .lnk, .jpg, .png, .jfif, .jpeg, .gif, .bmp, .exif, .txt. Τίποτα δεν θα τους προστατεύσει. Μόλις ολοκληρωθεί η κρυπτογράφηση, οι επεκτάσεις όλων των αρχείων θα αλλάξουν σε XTBL και δεν θα ανοίγουν πλέον.

Η αλλαγή του ονόματος αρχείου ή η κατάργηση της επέκτασης XBTL δεν θα επαναφέρει την πρόσβαση στα αρχεία. Για να γίνει αυτό, πρέπει να αποκρυπτογραφηθούν χρησιμοποιώντας ένα ιδιωτικό κλειδί. Για να αποκτήσετε αυτό το κλειδί, πρέπει να πληρείτε όλες τις προϋποθέσεις του ransomware. Ρωτήστε όμως τον εαυτό σας αυτό το ερώτημα: Μπορείτε να εμπιστευτείτε τους εισβολείς που μόλυναν τον υπολογιστή σας; Όχι βέβαια, λάβετε υπόψη ότι οι κανόνες του παιχνιδιού δεν είναι αρχικά υπέρ σας.

Αξίζει να πληρώσω για ένα κλειδί αποκρυπτογράφησης;

Ποιο είναι το καλύτερο σενάριο που μπορείτε να ελπίζετε; Πληρώνετε τα λύτρα και ας πούμε ότι λαμβάνετε ένα κλειδί για την αποκρυπτογράφηση των αρχείων σας, ας πούμε ότι λειτουργεί και τα αρχεία σας ξεκλειδώνονται. Αλλά τι μετά; Τι θα προστατεύσει τα δεδομένα σας από την εκ νέου κρυπτογράφηση την επόμενη μέρα; Τίποτα.

Πληρώνοντας για πρόσβαση σε αρχεία, όχι μόνο θα χάσετε χρήματα, αλλά θα δώσετε επίσης πρόσβαση στις προσωπικές και οικονομικές σας πληροφορίες σε απατεώνες που ανέπτυξαν τον ιό. Μην αφήνετε κανέναν να ανακατεύεται στην προσωπική σας ζωή. Το ποσό που ζητείται για ένα κλειδί αποκρυπτογράφησης υπερβαίνει συχνά τα 500 $. Απαντήστε στον εαυτό σας αυτή την ερώτηση: είστε έτοιμοι να ανοίξετε τα προσωπικά σας δεδομένα και τις τραπεζικές σας πληροφορίες σε απατεώνες και να χάσετε επιπλέον 500 $ με αντάλλαγμα μια φανταστική υπόσχεση να αποκρυπτογραφήσετε τα αρχεία σας; Ορίστε σωστά τις προτεραιότητές σας!

Οδηγίες για την αφαίρεση του ιού ransomware

- Καταργήστε την κακόβουλη διαδικασία χρησιμοποιώντας τη διαχείριση διεργασιών.

- Εμφάνιση κρυφών αρχείων

Καταργήστε την κακόβουλη διαδικασία χρησιμοποιώντας τη Διαχείριση διεργασιών

Εμφάνιση κρυφών αρχείων

- Μεταβείτε σε οποιονδήποτε φάκελο

- Επιλέξτε Αρχείο - Αλλαγή φακέλου και επιλογών αναζήτησης.

- Μεταβείτε στον σελιδοδείκτη "Θέα".

- Ενεργοποιήστε την επιλογή "Εμφάνιση κρυφών αρχείων και φακέλων".

- Απενεργοποιήστε την επιλογή "Απόκρυψη προστατευμένων αρχείων συστήματος".

- Στη συνέχεια, κάντε κλικ στην επιλογή Εφαρμογή σε φακέλους ΙσχύουνΚαι Εντάξει.

Βρείτε τη θέση του ιού

- Αμέσως μετά τη φόρτωση του λειτουργικού συστήματος, πατήστε το συνδυασμό πλήκτρων Windows + R.

- Στο παράθυρο διαλόγου, πληκτρολογήστε Regedit. Να είστε προσεκτικοί κατά την επεξεργασία του μητρώου των Windows, καθώς αυτό μπορεί να καταστήσει το σύστημα μη λειτουργικό.

Ανάλογα με το λειτουργικό σας σύστημα (x86 ή x64) μεταβείτε στο υποκατάστημα

ή

ή

και διαγράψτε την παράμετρο με το όνομα που δημιουργείται αυτόματα.

Εναλλακτικά μπορείτε να τρέξετε msconfigκαι επιπλέον ελέγξτε ξανά το σημείο εκκίνησης του ιού. Λάβετε υπόψη ότι τα ονόματα διεργασιών, φακέλων και εκτελέσιμων αρχείων θα δημιουργηθούν αυτόματα για τον υπολογιστή σας και θα διαφέρουν από τα παραδείγματα που εμφανίζονται. Επομένως, αξίζει να χρησιμοποιήσετε ένα επαγγελματικό πρόγραμμα προστασίας από ιούς για να εντοπίσετε και να αφαιρέσετε τον ιό εάν δεν είστε σίγουροι για τις ικανότητές σας.

Ανάκτηση αρχείων κρυπτογραφημένων από τον ιό XTBL

Εάν εξακολουθείτε να έχετε ένα αντίγραφο ασφαλείας των σημαντικών αρχείων σας, είστε τυχεροί να επαναφέρετε τα αρχεία από το αντίγραφο μετά τη θεραπεία για τον ιό. Η δημιουργία αντιγράφων ασφαλείας θα μπορούσε να πραγματοποιηθεί είτε χρησιμοποιώντας ένα πρόγραμμα που έχετε ρυθμίσει είτε χωρίς την παρέμβασή σας χρησιμοποιώντας ένα από τα εργαλεία του λειτουργικού συστήματος των Windows: ιστορικό αρχείων, σημεία επαναφοράς, δημιουργία αντιγράφων ασφαλείας εικόνας συστήματος.

Εάν εργάζεστε σε υπολογιστή συνδεδεμένο σε εταιρικό δίκτυο, επικοινωνήστε με τον διαχειριστή του δικτύου σας για βοήθεια. Πιθανότατα το εφεδρικό να έχει στηθεί από τον ίδιο. Εάν η αναζήτησή σας για αντίγραφο ασφαλείας είναι ανεπιτυχής, δοκιμάστε ένα πρόγραμμα ανάκτησης δεδομένων.

Κατά τη διάρκεια της κρυπτογράφησης, ο ιός δημιουργεί ένα νέο αρχείο και εγγράφει τα κρυπτογραφημένα περιεχόμενα του αρχικού αρχείου σε αυτό. Μετά από αυτό το αρχικό αρχείο διαγράφεται, ώστε να μπορείτε να προσπαθήσετε να το επαναφέρετε. Κατεβάστε και εγκαταστήστε το Hetman Partition Recovery. Πραγματοποιήστε πλήρη σάρωση δίσκου, το πρόγραμμα θα εμφανίσει αρχεία διαθέσιμα για ανάκτηση. Φυσικά, δεν θα μπορείτε να επαναφέρετε όλα τα αρχεία σας με αυτόν τον τρόπο, αλλά αυτό είναι κάτι!